Stärken Sie die Sicherheit proaktiv, statt auf Angriffe zu warten

Einführung:

Stellen Sie sich vor, Sie wollten die Wertgegenstände in Ihrer Wohnung vor Diebstahl schützen. Das Schwachstellenmanagement ist mit der Installation eines Sicherheitssystems in Ihrer Wohnung vergleichbar. Es weist Sie auf offen stehende Türen oder kaputte Fenster hin, die Einbrecher sich zunutze machen könnten. Es kann jedoch nicht alle Risiken ausräumen.

Das Anfälligkeitsmanagement ist die nächsthöhere Stufe der Sicherheit – so als würden Sie eine Sicherheitsfirma, die über detaillierte, aktuelle Informationen zu kriminellen Aktivitäten verfügt, beauftragen, in Ihrer Nachbarschaft Streife zu laufen und nach ungewöhnlichen Aktivitäten Ausschau zu halten. Es fügt Ihrer Sicherheitsstrategie eine proaktive Ebene hinzu und verbessert Ihre Fähigkeiten zur Erkennung von und Reaktion auf Bedrohungen.

In der Cyberwelt stellt das Anfälligkeitsmanagement einen ähnlich holistischen Sicherheitsansatz dar, denn es befasst sich nicht nur mit Schwachstellen, sondern auch mit der Wahrscheinlichkeit von Angriffen und den potenziellen Auswirkungen von Sicherheitsverstößen. Zudem umfasst es Schritte zur Risikominderung wie das Implementieren von Sicherheitsmaßnahmen und die Einweisung der Mitarbeiter in Best Practices für die Sicherheit.

Ein neuer, proaktiver Ansatz für das Anfälligkeitsmanagement

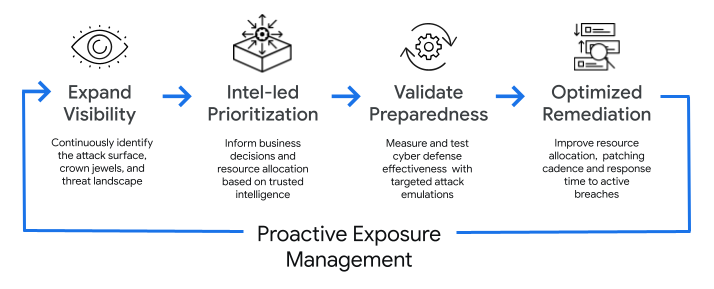

Mandiant, jetzt Teil von Google Cloud, hat sich das Ziel gesetzt, alle Unternehmen und Institutionen beim proaktiveren Umgang mit dem Risiko von Cyberbedrohungen zu unterstützen. Deshalb bieten wir jetzt Mandiant Proactive Exposure Management an. Diese Lösung umfasst eine ganze Suite von Produkten und Services, mit denen Sie die gefährlichsten und am einfachsten angreifbaren Einfallstore kontinuierlich und effektiv identifizieren und schließen können – bevor Hacker sie ausnutzen.

Schwachstellenmanagement ist ein einzelner Prozess zum Identifizieren und Beheben von Schwachstellen. Anfälligkeitsmanagement ist ein ganzes Programm aus Tools, Services und Prozessen, mit denen Sie sämtliche Assets und digitalen Risiken sowie das Sicherheitsniveau Ihres Unternehmens kontinuierlich bewerten und Maßnahmen zur Risikominderung priorisieren und umsetzen können.

Mit „Anfälligkeiten“ sind nicht nur Schwachstellen, sondern zum Beispiel auch falsch konfigurierte Clouds und menschliche Fehler wie das Klicken auf einen Link in einer Phishing-E-Mail gemeint – also alles, was für Ihr Unternehmen riskant ist.

Ein proaktiver Ansatz zum Anfälligkeitsmanagement ist eine aus vier Schritten bestehende Strategie, mit der Sicherheitsteams in Unternehmen und Institutionen ermitteln:

- was in ihrer Infrastruktur anfällig ist

- wer sie im Visier hat

- wie gut sie auf die Angriffsabwehr vorbereitet sind

- ob sie derzeit angegriffen werden

Bewertung des Grundstücks – Was ist anfällig?

Sie können keine Assets schützen, von deren Existenz Sie nichts wissen. Deshalb sollten Sie sich in einem ersten Schritt eine Übersicht über sämtliche Assets Ihrer Organisation verschaffen. Ermitteln Sie dabei auch, welche Assets für Ihr Unternehmen am wertvollsten und welche angreifbar sind. Dazu benötigen Sie die folgenden Funktionen:

- Kontinuierliche Erkennung und Klassifizierung von Assets und Bewertung ihrer Wichtigkeit

- Auflistung von Schwachstellen, Fehlkonfigurationen und Anfälligkeiten

Die folgenden Methoden können Ihnen helfen, sich einen besseren Überblick über die Angriffsfläche und die einzelnen Anfälligkeiten zu verschaffen: externes Angriffsflächenmanagement (EASM), Angriffsflächenmanagement für Cyber-Assets (CAASM), Management des Cloud-Sicherheitsniveaus (CSPM) sowie konsequente Red-Team- oder Penetrationstests.

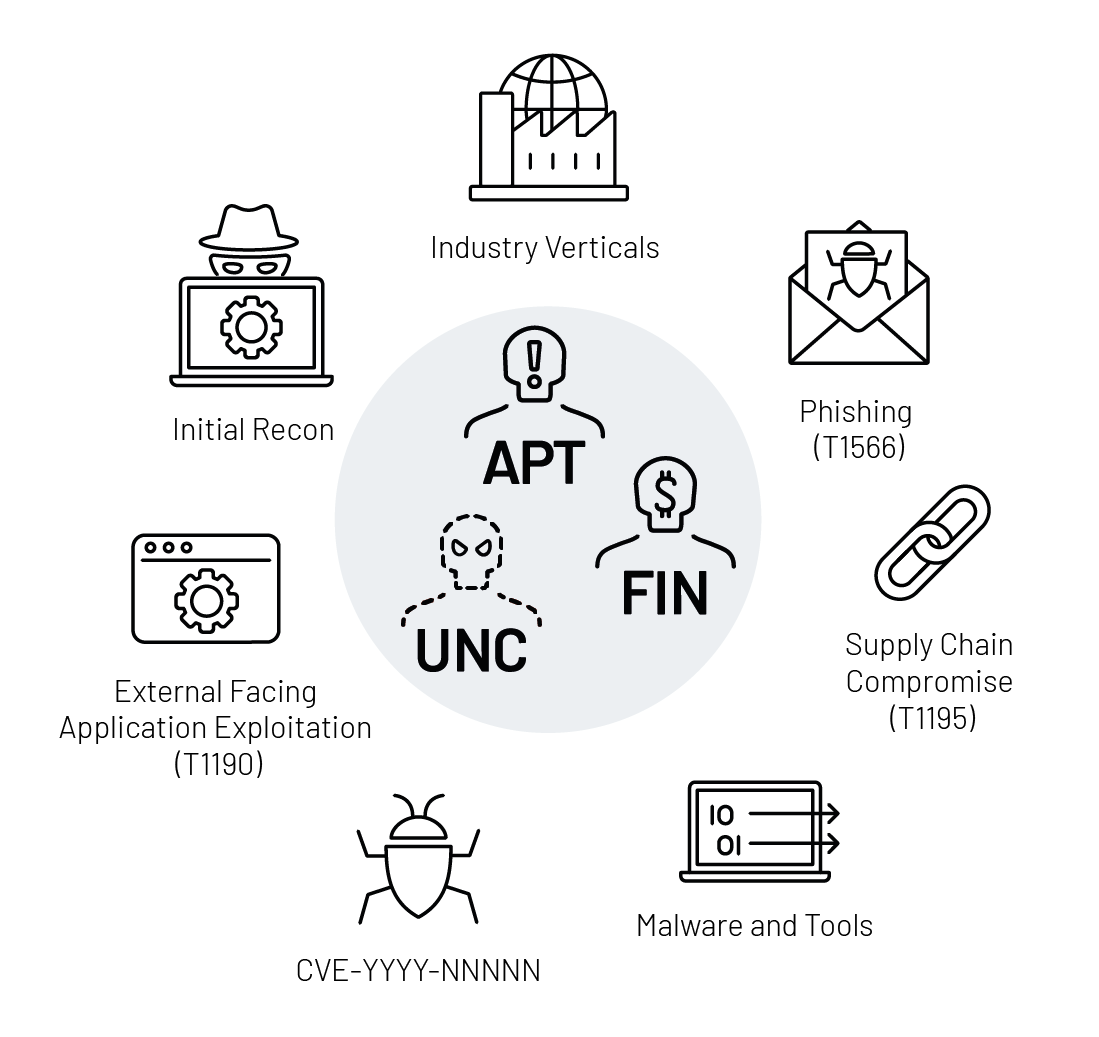

Die Nachbarschaftswache – Wer hat Sie im Visier?

Anschließend sollten Sie sich darüber informieren, wer Ihre Organisation gezielt angreifen könnte und ob und wie diese Hacker oder Hackergruppen ihre Angriffe koordinieren. Mandiant hat vor Kurzem Global Perspectives on Threat Intelligence veröffentlicht. 79% der für diesen Bericht Befragten sagten, dass sie Entscheidungen ohne Hintergrundinformationen über Angreifer treffen.

Um die richtigen Prioritäten zu setzen und datenbasierte Entscheidungen über die Ressourcenzuweisung zu treffen, sollten Sie sich die folgenden Fragen stellen und beantworten:

- Welche Angreifer haben uns und andere Unternehmen unserer Branche im Visier?

- Was sind die fünf bis zehn wichtigsten Taktiken, Techniken und Prozesse (TTPs), die unsere Sicherheitsteams und -maßnahmen unbedingt blockieren können müssen?

- Nutzen wir Bedrohungsdaten zur Anpassung unserer Bedrohungserkennungs- und -abwehrfunktionen?

Mit den richtigen Tools können Sicherheitsteams schon auf ihre Aktivitäten aufmerksam gemacht werden, sobald sie den Angriffszyklus mit dem Ausspähen der Infrastruktur beginnen. Anhand dieser Einblicke können Unternehmen einen risikobasierten Ansatz für das Anfälligkeitsmanagement entwickeln, der die Wahrscheinlichkeit und die voraussichtlichen Auswirkungen verschiedener Angriffsszenarien berücksichtigt.

Test der Alarmanlage – Wie gut sind Sie auf die Angriffsabwehr vorbereitet?

Zuhause fühlen Sie sich sicherer, wenn Sie Ihre Alarmanlage regelmäßig testen – und achten gleichzeitig mit darauf, dass der Anbieter die Zuverlässigkeit des Systems aufrechterhält. Bei Sicherheitsmaßnahmen ist es genauso.

Wenn Sie das Ausmaß Ihrer Angriffsfläche ermittelt und die für Sie relevantesten Bereiche der Bedrohungslandschaft identifiziert haben, sollten Sie die Effektivität Ihrer Sicherheitsmaßnahmen und deren ordnungsgemäßen Betrieb regelmäßig testen und überprüfen. Bei diesen Tests sollten Sie sowohl automatisierte als auch manuelle Angriffssimulationen mit TTPs nutzen, die bei echten Angriffen beobachtet wurden.

Einbruchsmeldung in Echtzeit – Werden Sie derzeit angegriffen?

Moderne Alarmanlagen benachrichtigen Sie nahezu in Echtzeit, wenn ein Einbrecher sich an Ihrer Tür zu schaffen macht oder wenn der Fußball der Nachbarskinder nicht das Tor, sondern Ihr Fenster getroffen hat.

Auch Sicherheitsteams müssen nahezu in Echtzeit über böswillige Aktivitäten informiert werden, um diese im Keim zu ersticken. Die dazu erforderliche umgehende Erkennung laufender Angriffe lässt sich entweder durch die Zuordnung der entsprechenden Gefahrenindikatoren (IOCs) zu sicherheitsrelevanten Ereignissen oder durch die Zusammenarbeit mit vertrauenswürdigen Experten erreichen, die eine Organisation bedrohungsbereit gestalten.

Fazit:

Unternehmen können einen proaktiven Ansatz für die Cybersicherheit verfolgen, indem sie eine weiter gefasste und kontinuierliche Überwachung der wachsenden Angriffsfläche mit einem Prozess zur prioritätsbasierten Schwachstellenbehebung kombinieren, der berücksichtigt, wie wahrscheinlich und wie schädlich verschiedene Sicherheitsverstöße sind.

Mandiant unterstützt Unternehmen beim Auf- und Ausbau einer Strategie für das Anfälligkeitsmanagement.

Informieren Sie sich ausführlicher über Mandiant Proactive Exposure Management und sprechen Sie mit einem Experten von Mandiant über einen proaktiveren Ansatz.