Neue Gelegenheiten für Hacker: Steigende Anzahl von eher weniger ausgefeilten Angriffen auf OT-Systeme

Angriffe auf Steuerprozesse der Betriebstechnik (Operational Technology, OT) gelten als sehr komplex, denn die gezielte Störung oder Änderung eines Steuerprozesses zu einem bestimmten Zweck ist in der Regel nicht nur recht kompliziert, sondern auch zeit- und ressourcenaufwendig. Mandiant Threat Intelligence hat aber auch einfachere Angriffe beobachtet, bei denen sich Hackergruppen, die über unterschiedliche technische Fertigkeiten und Ressourcen verfügten, mithilfe gängiger IT-Tools und -Methoden Zugriff auf OT-Systeme verschafften und mit diesen interagierten.

Diese Aktivitäten sind meist technisch wenig ausgefeilt und auch nicht auf bestimmte Unternehmen ausgerichtet. Die Angreifer verfolgen ideologische, egozentrische oder finanzielle Ziele und nutzen dann die Möglichkeiten, die die zahlreichen mit dem Internet verbundenen OT-Systeme bieten. Da die Hacker keine spezifischen Ergebnisse anstreben, greifen sie einfach beliebige, über das Internet zugängliche Ziele an.

Das Cyber Physical Intelligence-Team von Mandiant hat in den letzten Jahren vermehrt Angriffe auf internetfähige OT-Systeme beobachtet. In diesem Blogbeitrag stellen wir einige bisher nicht veröffentlichte Angriffe vor und zeigen die Verbindungen zu öffentlich bekannten Sicherheitsvorfällen auf. Diese Angriffe hatten zwar offenbar keine entscheidenden Auswirkungen in der realen Welt, doch da sie immer häufiger auftreten und durchaus auch schwerwiegend sein könnten, stellen wir eine Analyse bereit und informieren über die potenziellen Risiken und Konsequenzen.

Auf unserer Website erfahren Sie mehr über die Sicherheitsmaßnahmen von Mandiant für OT-Systeme. Sie können uns auch direkt kontaktieren, um weitere Informationen zu Mandiant-Services oder Threat Intelligence zu erhalten.

Angriffe auf internetfähige OT-Systeme nehmen zu

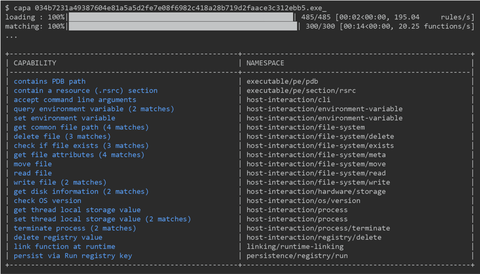

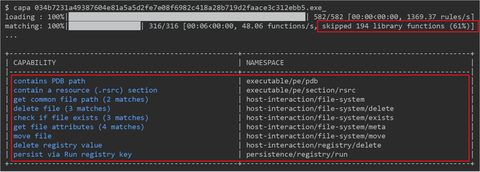

Mandiant beobachtet schon mindestens seit 2012 Hackergruppen, die behaupten, Zugriff auf internetfähige OT-Systeme zu vermitteln oder zu verkaufen, doch in den letzten Jahren haben die Häufigkeit und der relative Schweregrad der Vorfälle stark zugenommen. In den meisten Fällen versuchen die Angreifer, den Zugriff auf die kompromittierten Systeme zu monetarisieren, aber einige geben auch einfach ihr Wissen weiter. In letzter Zeit sind uns vor allem weniger versierte Angreifer aufgefallen, die bekannte Taktiken, Techniken und Prozesse (TTP) und Standardtools einsetzen, um sich Zugriff auf mit dem Internet verbundene Ressourcen zu verschaffen, mit diesen zu interagieren oder Daten abzurufen. Solche Angriffe gab es in der Vergangenheit kaum.

Diese eher wenig ausgefeilten Angriffe hatten verschiedene Ziele in diversen Branchen – von Solarmodulen und Wasserkontrollsystemen bis zu Gebäudeautomation (GA) und Sicherheitssystemen in akademischen Einrichtungen und Privathaushalten. Einige Ziele in kritischen Infrastrukturen sind sehr sensibel, andere stellten wiederum nahezu kein Risiko dar.

In der folgenden Zeitleiste sehen Sie einige öffentlich bekannte und bisher nicht veröffentlichte Angriffe auf OT-Systeme, die Mandiant zwischen 2020 und Anfang 2021 beobachtet hat. Wir möchten darauf hinweisen, dass es durchaus möglich ist, dass bei diesen Vorfällen eine Interaktion mit den Prozessen stattgefunden hat. Dies lässt sich jedoch nicht zuverlässig nachweisen, da die Beweise in der Regel von den Angreifern selbst stammen.

Abbildung 1: Einige der beobachteten weniger ausgefeilten OT-Angriffe; Jan. 2020 bis April 2021

Das Vorgehen der Hacker bei diesen eher wenig ausgefeilten OT-Angriffen variiert

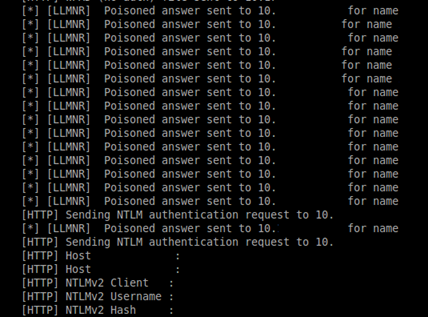

Eine Konstante bei allen von uns beobachteten Angriffen dieser Art ist, dass die Angreifer in der Regel ungesicherte Remote-Services wie VNC-Verbindungen (Virtual Network Computing) ausnutzen, um sich Fernzugriff auf die Steuersysteme zu verschaffen. Grafische Benutzeroberflächen (Graphical user interfaces, GUI) wie Mensch-Maschine-Schnittstellen (Human Machine Interface, HMI) sind dafür ideal geeignet, da sie eine benutzerfreundliche Oberfläche für komplexe industrielle Prozesse bieten. So können die Angreifer auch ohne präzise Vorkenntnisse zu den Prozessen die Steuervariablen modifizieren. In einigen Fällen bewiesen die Angreifer ihre Manipulationen mithilfe von Bildern von GUIs, IP-Adressen, Systemzeitstempeln und Videos.

Wenig versierte Hackergruppen verschaffen sich Zugriff auf HMI und manipulieren die Steuerprozesse

Im März 2020 haben wir eine Reihe von Screenshots analysiert, die eine Hackergruppe veröffentlicht hatte. Sie behauptete, Dutzende Steuersysteme in Nordamerika, West- und Mitteleuropa sowie Ostasien manipuliert zu haben. Laut den Zeitstempeln auf den Bildern hatten die Hacker fünf Tage lang nicht autorisierten Zugriff auf diese Systeme. Sie veröffentlichten außerdem ein Video, das allerdings mit einem Mobiltelefon in schlechter Qualität aufgenommen worden war. Darin waren ihre Interaktionen mit einem Temperatursteuersystem in niederländischer Sprache zu sehen.

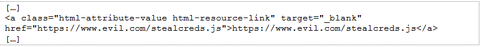

Viele dieser Kampagnen scheinen opportunistisch zu sein, aber einige haben eventuell auch politische Motive. Wir haben beispielsweise Hacktivisten beobachtet, die regelmäßig antiisraelische bzw. propalästinensische Rhetorik in Beiträgen in sozialen Medien verwendeten und Bilder veröffentlichten, auf denen scheinbar von ihnen manipulierte OT-Systeme in Israel zu sehen waren. Dazu gehörten unter anderem ein Solarmodul und der Webserver eines Datenloggers für verschiedene Zwecke wie die Exploration für den Bergbau und die Überwachung von Dämmen (Abb. 2).

Abbildung 2: Screenshots der manipulierten Weboberflächen von OT-Systemen

Einigen Angreifern scheint es besonders wichtig zu sein, ihre Interaktionen mit den manipulierten Steuersystemen zu beweisen. Eine Hackergruppe veröffentlichte mehrere Bildschirmaufzeichnungen ihres eigenen Desktops, auf dem sie über eine Remoteverbindung die Sollwerte einer manipulierten HMI beliebig änderte. Wir vermuten, dass die meisten ihrer Opfer kleine und mittelständische Unternehmen waren, doch in einem Fall scheint sich die Gruppe Zugriff auf die GA eines Hotels in Australien verschafft zu haben, das zu einer großen internationalen Kette gehört (Abb. 3).

Abbildung 3: Screenshot eines potenziellen Angriffs auf die GA eines Hotels

Einige Angreifer scheinen nur begrenzte OT-Kenntnisse zu haben

Aus den Kommentaren einiger Angreifer, die wir beobachten, lässt sich schließen, dass sie entweder nur begrenzte Kenntnisse der angegriffenen OT-Systeme haben oder einfach nur versuchen, sich einen gewissen Ruf zu verschaffen. Eine Hackergruppe veröffentlichte beispielsweise einen Screenshot, auf dem angeblich ein deutschsprachiges Zugsicherungssystem zu sehen war, das sie manipuliert hatte. Über eine Umkehrsuche konnten wir diesen Screenshot allerdings als Weboberfläche eines ECoS 50210-Steuergeräts für Modelleisenbahnen identifizieren (Abb. 4).

Abbildung 4: Angebliches Zugsicherungssystem – tatsächlich aber die Weboberfläche eines Steuergeräts für Modelleisenbahnen

Eine andere Gruppe leistete sich einen ähnlichen Schnitzer. Sie gab an, als Revanche für eine Explosion in einer Raketenfabrik in Iran ein israelisches „Gassystem“ angegriffen zu haben. In einem Video ihrer Aktion war allerdings erkennbar, dass sie in Wirklichkeit ein Belüftungssystem in einer Restaurantküche in Ramat Hasharon, Israel, manipuliert hatte (Abb. 5).

Abbildung 5: Angebliches Gassystem – tatsächlich aber das Belüftungssystem einer Restaurantküche

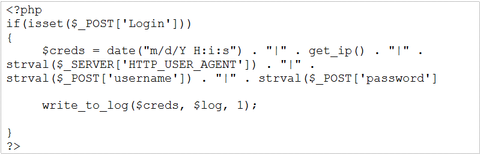

Hacktivisten erstellen Anleitungen zu OT-Manipulationen für wenig versierte Angreifer

In einigen Fällen haben Mitglieder einer Hacktivistengruppe Anleitungen erstellt und freigegeben, in denen sie anderen Angreifern und Sympathisanten erklären, wie internetfähige OT-Systeme identifiziert und manipuliert werden. In diesen Anleitungen werden meist einfache Methoden beschrieben, wie die Verwendung von VNC-Geräten für die Verbindung mit IP-Adressen, die bei Shodan- oder Censys-Suchvorgängen für Port 5900 identifiziert wurden. Diese Methoden wurden vermutlich auch bei manchen der oben genannten Vorfälle eingesetzt, da auf einigen der veröffentlichten Screenshots der manipulierten OT-Systeme auch die Registerkarten im Webbrowser des Angreifers zu sehen waren, auf denen ähnliche Shodan-Abfragen und Remote Access Tools zu erkennen sind.

Abbildung 6: Anleitung von Hacktivisten für den Zugriff auf eine HMI eines industriellen Brenners für Gas und Flüssigbrennstoff

Wenig ausgefeilte Angriffe auf OT-Umgebungen werden zunehmend zu einem Risiko

Jeder der eher primitiven Sicherheitsvorfälle, die wir beobachtet haben, ist einzigartig und daher ist auch das Risiko unterschiedlich groß. Normalerweise untersuchen wir für die Risikoeinschätzung unter anderem die bisherigen Angriffe und den Ruf einer Hackergruppe, die angegriffenen Branchen und die Art der Manipulationsprozesse. Diese eher wenig ausgefeilten Angriffe scheinen zwar keine großen Auswirkungen auf physische Umgebungen zu haben, aber sie sind dennoch besorgniserregend.

- Bei jedem Angriff lernen die Hackergruppen mehr über OT-Systeme, zum Beispiel über die zugrunde liegende Technologie, die physischen Prozesse und den Betrieb. Das heißt, sie können mit jedem Vorfall ihre Fertigkeiten ausbauen.

- Setzen Sie gängige Techniken zur Netzwerkhärtung für Edge-Geräte und Systeme ein, die per Fernzugriff erreichbar sind. Zu den typischen Sicherheitsmaßnahmen gehören die Deaktivierung nicht genutzter Services, die Änderung der Standard-Anmeldedaten, die Prüfung der Ressourcenkonfigurationen und die Erstellung einer Liste mit Zielen, auf die der Zugriff erlaubt ist.

- Durch die größere Aufmerksamkeit werden diese Cyberangriffe auf OT-Umgebungen unter Umständen auch für andere Hackergruppen interessanter, die diese Systeme dann verstärkt ins Visier nehmen. Dies sieht man bereits an der Zunahme der OT-Angriffe durch besser ausgestattete, finanziell motivierte Gruppen, die teilweise auch Ransomware verbreiten.

Best Practices für die Sicherheit und ein Überblick über die Bedrohungslage helfen bei der Verhinderung dieser Angriffe

Um sich vor diesen eher wenig ausgefeilten Angriffen zu schützen, sollten Unternehmen auf Best Practices für die Sicherheit setzen und sich einen Überblick über die Bedrohungslage für Ressourcen und Daten verschaffen. Die Implementierung von Sicherheitsmaßnahmen, die solche Aktivitäten abwehren können, ist auch die Grundlage für ein ausgereiftes Sicherheitsprogramm, das komplexe OT-Angriffe identifiziert und verhindert, bevor sie zur Gefahr für Menschen und Infrastrukturen werden.

- Wenn möglich, sollten OT-Systeme nicht mit öffentlich zugänglichen Netzwerken verbunden werden. Falls ein Fernzugriff notwendig ist, empfiehlt es sich, Zugriffskontrollen einzurichten und den Datenverkehr auf ungewöhnliche Aktivitäten zu überwachen, um unerwünschte Interaktionen zu vermeiden und die Ressourceninformationen zu schützen.

- Setzen Sie gängige Techniken zur Netzwerkhärtung für Edge-Geräte und Systeme ein, die per Fernzugriff erreichbar sind. Zu den typischen Sicherheitsmaßnahmen gehören die Deaktivierung nicht genutzter Services, die Änderung der Standard-Anmeldedaten, die Prüfung der Ressourcenkonfigurationen und die Erstellung einer Liste mit Zielen, auf die der Zugriff erlaubt ist.

- Prüfen Sie, ob relevante Ressourcen mithilfe von Onlinescannern wie Shodan und Censys gefunden werden können. Holen Sie sich Unterstützung durch erfahrene Sicherheitsexperten, um kompromittierte Ressourcen und offengelegte Informationen zu identifizieren. Mandiant Threat Intelligence bietet Abonnements, kundenspezifische Analysen und Blackbox-Tests, um Unternehmen zu helfen, ihre über das Internet zugänglichen Ressourcen und Informationen zu ermitteln.

- Informieren Sie sich regelmäßig über die Aktivitäten der Hackergruppen in Bezug auf cyberphysische Systeme und die Entwicklung bei den OT-Exploits, insbesondere für Ihr Unternehmen, Drittanbieter oder Erstausrüster (Original Equipment Manufacturer, OEM).

- Konfigurieren Sie HMI und andere Steuersysteme, um zulässige Eingabebereiche durchzusetzen und gefährliche variable Zustände zu verbieten. Ähnlich wie bei Webanwendungen sollten Programmierer von Automatisierungstechnik alle Eingaben als potenziell schädlich betrachten und für eine größere Sicherheit prüfen, ob die zulässigen Grenzwerte eingehalten werden.

Auf unserer Website erfahren Sie mehr über die Sicherheitsmaßnahmen von Mandiant für OT-Systeme. Sie können uns auch direkt kontaktieren, um weitere Informationen zu Mandiant-Services oder Threat Intelligence zu erhalten.