Erkennung von und Reaktion auf die Ausnutzung von Microsoft Exchange-spezifischen Zero-Day-Schwachstellen

Seit Januar 2021 hat das Mandiant Managed Defense-Team mehrere Fälle von Missbrauch von Microsoft Exchange Server in mindestens einer Kundenumgebung beobachtet. Die beobachteten Aktivitäten umfassen die Erstellung von Webshells für dauerhaften Zugänge, die Remote-Ausführung von Code und die Erkennung von Endpunkt-Sicherheitslösungen. Unsere erste Untersuchung ergab, dass die auf den Exchange-Servern erstellten Dateien im Besitz des Benutzers NT AUTHORITY\SYSTEM waren, einem lokalen Konto mit privilegierten Zugriffsrechten auf dem Windows-Betriebssystem. Außerdem handelte es sich bei dem Prozess, der die Webshell erstellte (UMWorkerProcess.exe) um den Prozess, der für den Unified Messaging Service von Exchange Server verantwortlich ist. Bei weiteren Untersuchungen beobachteten wir schädliche Dateien, die von w3wp.exe erstellt wurden, dem Prozess, der für das Web-Frontend von Exchange Server verantwortlich ist.

Als Reaktion auf diese Aktivität erstellten wir Kampagnen zur Bedrohungssuche, um weitere Fälle von Exchange Server-Missbrauch zu identifizieren. Wir nutzten diese Daten auch, um eine genauere Erkennung von Webserver-Prozessketten zu erreichen. Am 2. März 2021 veröffentlichte Microsoft einen Blogpost, in dem mehrere Zero-Day-Schwachstellen beschrieben wurden, die für Angriffe auf lokale Versionen von Microsoft Exchange Server verwendet werden. Microsoft gab außerdem Notfall-Updates für Exchange Server für die folgenden Sicherheitslücken heraus:

CVE | Risikobewertung | Zugriffsvektor | Ausnutzbarkeit | Leichtigkeit der Ausführung | Weitere Infos von Mandiant |

CVE-2021-26855 | Kritisch | Netzwerk | Funktional | Einfach | |

CVE-2021-26857 | Mittel | Netzwerk | Funktional | Einfach | |

CVE-2021-26858 | Mittel | Netzwerk | Funktional | Einfach | |

CVE-2021-27065 | Mittel | Netzwerk | Funktional | Einfach |

Tabelle 1: Liste der Microsoft Exchange-CVEs vom März 2021 und Zusammenfassung der FireEye-Daten

Die von Microsoft gemeldete Aktivität deckt sich mit unseren Beobachtungen. FireEye verfolgt diese Aktivität derzeit in drei Clustern: UNC2639, UNC2640 und UNC2643. Wir rechnen damit, bei der Reaktion auf die Angriffe auf weitere Cluster zu stoßen. Wir empfehlen, die Anweisungen von Microsoft zu befolgen und Exchange Server sofort zu patchen, um diese Aktivität einzudämmen.

Basierend auf unseren Telemetriedaten haben wir eine Reihe von Betroffenen identifiziert, darunter in den USA ansässige Einzelhändler, Behörden, eine Universität und ein Ingenieurbüro. Möglicherweise sind auch eine südostasiatische Regierung und ein zentralasiatisches Telekommunikationsunternehmen betroffen. Microsoft berichtet, dass die Angriffe gleichzeitig stattfanden und mit einer einzigen Gruppe von Akteuren in Verbindung stehen, die als „HAFNIUM“ verfolgt wird. Dies ist eine Gruppe, die bereits zuvor in den USA ansässige Verteidigungsunternehmen, Anwaltskanzleien, Forscher von Infektionskrankheiten und Think Tanks ins Visier genommen hat.

In diesem Blogbeitrag stellen wir unsere Beobachtungen zu unseren momentan stattfindenden Untersuchungen vor. Sobald wir weitere Erkenntnisse über diesen Angreifer haben, werden wir diesen Beitrag aktualisieren oder neue technische Details veröffentlichen. Für unsere Managed Defense-Kunden haben wir ein Community Protection Event ins Leben gerufen, das regelmäßige Updates zu diesem Angreifer und seinen Aktivitäten liefern wird.

In einem Webinar am 17. März 2021 erläutern wir diese Angriffe näher.

Vom Exploit zur Webshell

Seit Januar 2021 beobachtete das Mandiant Managed Defense-Team die Erstellung von Webshells auf einem Microsoft Exchange Server-Dateisystem in der Umgebung eines Kunden. Die Webshell mit dem Namen help.aspx (MD5: 4b3039cf227c611c45d2242d1228a121) enthielt Code zur Identifizierung von Endpunktprodukten mit (1) FireEye xAgent, (2) CarbonBlack oder (3) CrowdStrike Falcon und zur Ausgabe dieser Informationen. Abbildung 1 zeigt einen Ausschnitt aus dem Code der Webshell.

Abbildung 1: Ausschnitt aus der Webshell help.aspx, die erstellt wurde, um das Vorhandensein von Endpunkt-Sicherheitssoftware auf einem System zu erkennen

Die Webshell wurde von dem Prozess UMWorkerProcess.exe ins System geschrieben, der mit dem Unified Messaging-Dienst von Microsoft Exchange Server verbunden ist. Diese Aktivität deutete auf die Ausnutzung von CVE-2021-26858 hin.

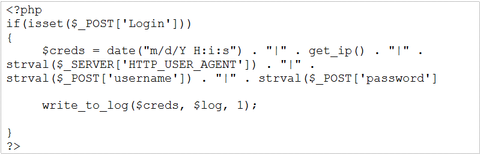

Ungefähr zwanzig Tage später platzierte der Angreifer eine weitere Webshell auf einem separaten Microsoft Exchange-Server. Diese zweite, teilweise verschleierte Webshell mit dem Namen iisstart.aspx (MD5: 0fd9bffa49c76ee12e51e3b8ae0609ac) war komplexer und enthielt Funktionen zur Interaktion mit dem Dateisystem. Wie in Abbildung 2 zu sehen ist, beinhaltete die Webshell die Möglichkeit, beliebige Befehle auszuführen und den Inhalt von Dateien hochzuladen, zu löschen und einzusehen.

Abbildung 2: Ausschnitt der Datei iisstart.aspx, die der Angreifer Ende Januar 2021 hochgeladen hat

Während die Verwendung von Webshells unter Angreifern üblich ist, weisen die übergeordneten Prozesse, der Zeitpunkt und die Art der betroffenen Unternehmen eindeutig darauf hin, dass die Aktivitäten mit dem Missbrauch von Microsoft Exchange begannen.

Im März 2021 beobachteten wir in einer separaten Umgebung, wie ein Angreifer eine oder mehrere Schwachstellen ausnutzte, um mindestens eine Webshell auf dem anfälligen Exchange-Server zu platzieren. Dies geschah wahrscheinlich, um sowohl Persistenz als auch sekundären Zugriff zu etablieren, wie in anderen Umgebungen. In diesem Fall beobachtete Mandiant, dass der Prozess w3wp.exe (der IIS-Prozess, der mit dem Exchange-Web-Frontend verbunden ist) cmd.exe startete, um eine Datei auf die Festplatte zu schreiben. Die in Abbildung 3 dargestellte Datei entspricht den Signaturen der berüchtigten Webshell China Chopper.

Abbildung 3: Ausschnitt der Webshell „China Chopper“, die auf einem kompromittierten Exchange Server-System gefunden wurde

Wir beobachteten, dass die Angreifer in mindestens zwei Fällen anschließend den folgenden Befehl gegen den Exchange-Webserver ausführten:

net group "Exchange Organization administrators" administrator /del /domain.

Dieser Befehl versucht, den Benutzer administrator aus der Gruppe Exchange Organizations administrators zu löschen, beginnend mit dem Domain-Controller in der aktuellen Domain. Wenn sich das System in einer Einzelsystemdomäne befindet, wird er auf dem lokalen Computer ausgeführt.

Laut dem Microsoft-Blog wurden zusätzliche Aktivitäten nach der Ausnutzung identifiziert, darunter:

- Diebstahl von Anmeldeinformationen durch Dumping des LSASS-Prozessspeichers

- Komprimierung von Daten zur Exfiltration über 7-Zip

- Verwendung von Exchange PowerShell-Snap-ins zum Exportieren von Postfachdaten

- Verwendung der zusätzlichen offensiven Sicherheits-Tools Covenant, Nishang und PowerCat für den Fernzugriff

Die von uns beobachteten Aktivitäten und andere Erkenntnisse aus der Informationssicherheitsbranche deuten darauf hin, dass diese Angreifer wahrscheinlich Schwachstellen von Exchange Server ausnutzen, um in Umgebungen Fuß zu fassen. Auf diese Aktivität folgen schnell weitere Zugriffs- und Persistenzmechanismen. Wie bereits erwähnt, haben wir mehrere laufende Fälle und werden weiterhin Einblicke geben, wenn wir auf Eindringlinge reagieren.

Tipps zur Untersuchung

Wir empfehlen, Folgendes auf mögliche Anzeichen für eine Kompromittierung zu überprüfen:

- Tochterprozesse von C:\Windows\System32\inetsrv\w3wp.exe auf Exchange-Servern, insbesondere cmd.exe

- Dateien, die von w3wp.exe oder UMWorkerProcess.exe ins System geschrieben werden

- ASPX-Dateien, die dem Benutzer SYSTEM gehören

- Neue, unerwartet kompilierte ASPX-Dateien im Verzeichnis Temporary ASP.NET Files

- Auf Sicherheitslücken testende Ausspähungsanfragen von einer externen IP-Adresse:

- Anfrage an Verzeichnis /rpc/

- Anfrage an /ecp/DDI/DDIService.svc/SetObject

- Anfrage an nicht existierende Ressourcen

- Anfrage mit verdächtigen oder gefälschten HTTP-Benutzer-Agents

- Unerwartete oder verdächtige Exchange PowerShell SnapIn-Anfragen zum Exportieren von Postfächern

Bei unseren bisherigen Untersuchungen wurden die auf Exchange-Servern platzierten Webshells bei jedem Eindringen anders benannt. Der Dateiname allein ist also kein zuverlässiger Gefahrenindikator.

Wenn Sie glauben, dass Ihr Exchange-Server kompromittiert wurde, empfehlen wir eine Untersuchung, um den Umfang des Angriffs und die Verweildauer des Angreifers zu ermitteln.

Da für System- und Webserver-Protokolle möglicherweise Zeit- oder Größenbeschränkungen gelten, empfehlen wir außerdem, die folgenden Artefakte für die forensische Analyse aufzubewahren:

- HTTP-Webprotokolle mindestens der letzten 14 Tage aus den Verzeichnissen unter inetpub\Logs\LogFiles (einschließlich Protokolle aus allen Unterverzeichnissen)

- den Inhalt des Exchange-Webservers (ebenfalls im Ordner inetpub)

- die Exchange Control Panel (ECP)-Protokolle mindestens der letzten 14 Tage, die sich in Programmdateien\Microsoft\Exchange Server\v15\Logging\ECP\Server befinden

- Microsoft Windows-Ereignisprotokolle

Wir haben in diesen Protokollordnern einen bedeutenden Such- und Analysewert gefunden, insbesondere für verdächtige CMD-Parameter in den ECP-Server-Protokollen. Wir werden die technischen Details weiter aktualisieren, sobald wir weitere diesbezügliche Aktivitäten beobachten.

Technische Indikatoren

Im Folgenden finden Sie technische Indikatoren, die wir beobachtet haben, geordnet nach den Bedrohungsgruppen, die wir derzeit mit dieser Aktivität in Verbindung bringen. Um die Untersuchungstransparenz zu erhöhen, fügen wir einen Last Known True (LKT)-Wert für Netzwerkindikatoren hinzu. Der LKT-Zeitstempel gibt den letzten Zeitpunkt an, zu dem der Indikator nach Kenntnis von Mandiant vom Angreifer genutzt wurde. Wie bei allen laufenden Sicherheitsvorfällen sollte jedoch ein angemessenes Zeitfenster berücksichtigt werden.

UNC2639

Indikator | Typ | Hinweis |

165.232.154.116 | Netzwerk: IP-Adresse | Last Known True: 02.03.2021 02:43 |

182.18.152.105 | Netzwerk: IP-Adresse | Last Known True: 03.03.2021 16:16 |

UNC2640

Indikator | Typ | MD5 |

help.aspx | Datei: Webshell | 4b3039cf227c611c45d2242d1228a121 |

iisstart.aspx | Datei: Webshell | 0fd9bffa49c76ee12e51e3b8ae0609ac |

UNC2643

Indikator | Typ | MD5/Hinweis |

Cobalt Strike BEACON | Datei: Shellcode | 79eb217578bed4c250803bd573b10151 |

89.34.111.11 | Netzwerk: IP-Adresse | Last Known True: 03.03.2021 21:06 |

86.105.18.116 | Netzwerk: IP-Adresse | Last Known True: 03.03.2021 21:39 |

Erkennen der Techniken

Die Erkennung dieser Aktivitäten durch FireEye erfolgt plattformübergreifend. Im Folgenden finden Sie spezifische Erkennungsnamen, die einen Hinweis auf die Ausnutzung von Exchange Server oder auf Aktivitäten nach der Ausnutzung geben, die wir mit diesen Angreifern in Verbindung bringen.

Plattform(en) | Erkennungsname |

|

|

Endpoint Security | Echtzeit (IOC)

Malware-Schutz (AV/MG)

Modulschutz

|

Helix |

|