Bei akuten Vorfällen früher informiert – mit Mandiant Breach Analytics for Chronicle

2021 betrug der Medianwert der Verweildauer – sprich: die Zeit zwischen der ersten Infiltration eines Zielsystems und der Entdeckung der Eindringlinge – immer noch ganze 21 Tage. Das bedeutet einerseits, dass die Sicherheitsteams bei der Verkürzung der Verweildauer deutliche Fortschritte erzielt haben, zeigt jedoch andererseits, dass diesbezüglich noch weitere Verbesserungen möglich sind.

Von entscheidender Bedeutung sind dabei praxisrelevante aktuelle Bedrohungsdaten, die Unternehmen einen Vorsprung bei der Eindämmung akuter Bedrohungen verschaffen und zur Minimierung der Verweildauer beitragen. Allerdings wird die Implementierung datengestützter Sicherheitsmaßnahmen häufig durch immer neue Angriffstaktiken, eine wachsende Angriffsfläche und den fortdauernden Fachkräftemangel in der Cybersicherheitsbranche erschwert.

Genau hier kommt Mandiant Breach Analytics for Google Cloud Chronicle ins Spiel. Das Modul versetzt Chronicle-Kunden in die Lage, eventuelle Eindringline mithilfe von ausgereiften Automatisierungsfunktionen schneller aufzuspüren und zu vertreiben.

Die betreffenden Unternehmen erhalten zum einen aussagekräftige Benachrichtigungen über das Vorliegen von Bedrohungsindikatoren, die sich im Rahmen der weltweiten Incident-Response-Einsätze der Berater von Mandiant als relevant erwiesen haben. Zum anderen sinkt der Zeit- und Kostenaufwand für die Untersuchung dieser Warnmeldungen, da ihre Aufbereitung und Priorisierung automatisch, basierend auf Modellen für das maschinelle Lernen erfolgt. Dadurch erhalten die Verantwortlichen schneller fundierte Antworten auf die eine entscheidende Frage: Wurden wir angegriffen?

Breach Analytics basiert auf Erkenntnissen von Mandiant

Um Unternehmen aller Größen, Branchen und Regionen – unabhängig von der Art ihrer Cloud-Umgebungen und -Sicherheitskontrollen – eine schnellere Aufdeckung potenzieller Sicherheitsverletzungen zu ermöglichen, haben wir eine Pipeline entwickelt, die unseren Kunden proaktiv Erkenntnisse aus erster Hand liefert und gewissermaßen als virtuelle Erweiterung ihres eigenen Teams fungiert, ohne dass dafür umfangreiche technologische Vorkehrungen erforderlich sind. So ist dafür gesorgt, dass die Sicherheitsexperten der betreffenden Unternehmen immer auf dem gleichen Stand sind wie unsere Teams.

Als besonderer Vorteil erweist sich dabei, dass unsere zahlreichen internen Sicherheitsanalysten und Bedrohungsforscher weltweit agieren. Die branchenführenden Erkenntnisse, die sie bei ihren Einsätzen im Rahmen von Mandiant Incident Response und Managed Defense gewinnen, fließen direkt in unser Intel Grid™ und können dann als Bedrohungsindikatoren für kontinuierliche Abgleiche mit Ihren Cybersicherheitsdaten herangezogen werden.

Des Weiteren ist hervorzuheben, dass Breach Analytics die vorliegenden Daten nicht nur mit öffentlich bekannten Taktiken, Techniken und Täterprofilen, sondern auch mit bisher unveröffentlichten Informationen aus aktiven Incident-Response-Einsätzen von Mandiant vergleicht. Das hat Mandiant eine Einstufung als Leader in der neuesten Forrester Wave™ eingebracht und ist zugleich der Garant dafür, dass unsere Kunden stets Zugriff auf die neuesten Informationen über akute Bedrohungen in aller Welt haben.

Abgesehen davon gibt es noch weitere Vorteile: Da sich in vielen Fällen erst im Nachhinein herausstellt, dass vermeintlich sichere Systeme bisher unbekannten Bedrohungen ausgesetzt waren, prüft Breach Analytics auch historische Daten. Dadurch werden Sicherheitsteams in die Lage versetzt, vergangene Hackereinbrüche und Datenlecks auf der Basis neuer Bedrohungsindikatoren aufzudecken. Dies geschieht unter Ausnutzung der Tatsache, dass alle in Chronicle eingespeisten Daten – unabhängig von ihrem Umfang – über einen Zeitraum von 12 Monate für die rückwirkende Spurensuche aufbewahrt werden.

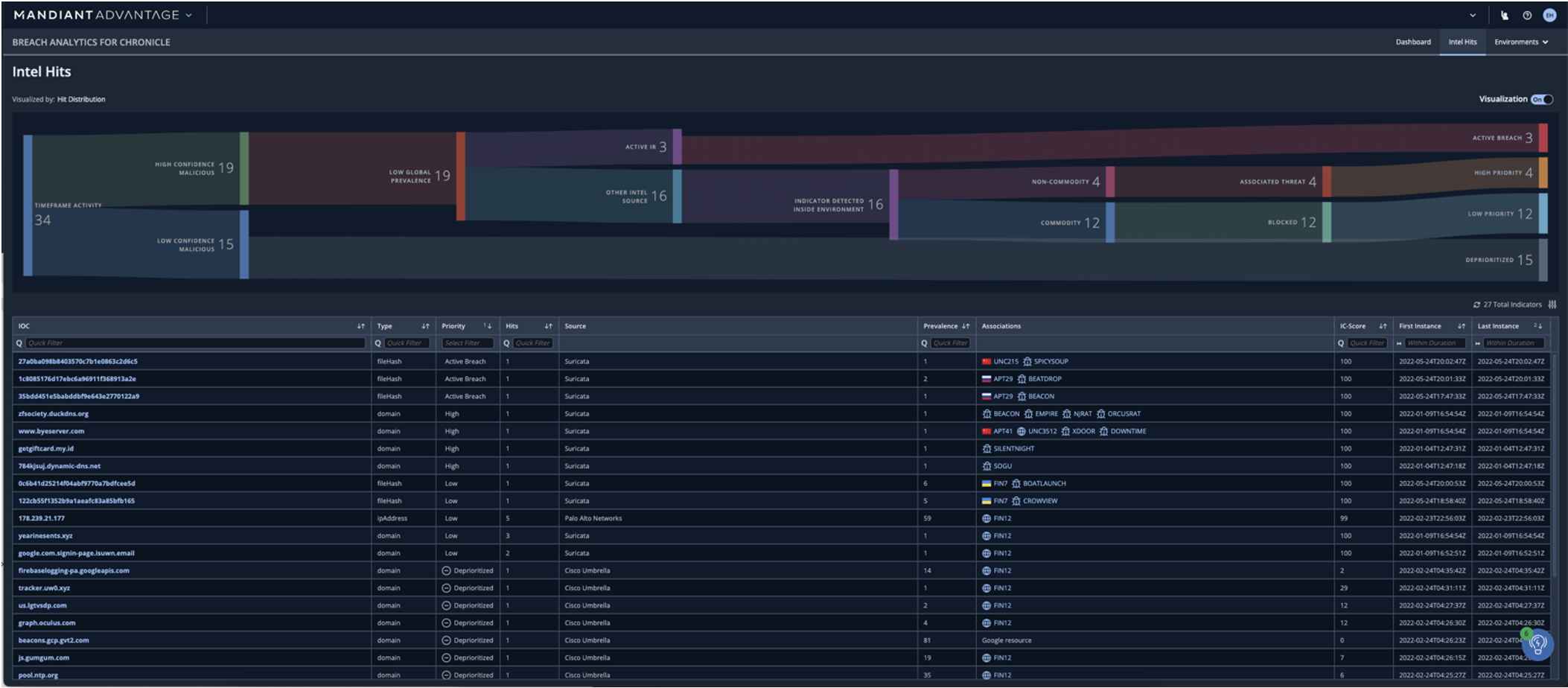

Details zur Benutzeroberfläche

Abbildung 1 zeigt den Output von Breach Analytics: In diesem Beispiel werden auf der Konsole 34 Matches oder Hits angezeigt, von denen drei sofort als akute Sicherheitsverletzung („active breach“) eingestuft wurden. Damit ist unsere Lösung deutlich schneller als manuelle Untersuchungs- und Einstufungsverfahren, die hier (bei geschätzten 20 Minuten pro „Treffer“) über 11 Stunden in Anspruch genommen hätten.

Außerdem profitieren Security-Analysten von umfangreichen zusätzlichen Informationen zu jedem relevanten Ereignis. So wird erstens der sogenannte „IC-Score“ angezeigt, ein auf dem Expertenwissen von Mandiant basierender Konfidenzwert für jeden unserer Millionen Indikatoren. Zweitens lassen sich hier bisher unveröffentlichte Erkenntnisse zu relevanten Sicherheitslücken einsehen. Drittens gibt der „Prevalence“-Indikator Auskunft über den Verbreitungsgrad ähnlicher Bedrohungen unter den Mandiant-Kundenunternehmen in der jeweils relevanten Region oder Branche. Und schließlich erhalten die Nutzer wichtige Angaben zu Schwachstellen, die bei aktuellen Mandiant-Einsätzen zur Untersuchung akuter Sicherheitsverletzungen identifiziert wurden.

Weitere Details zu jeder erkannten Sicherheitsverletzung und ihren Urhebern sind mit nur einem Klick erhältlich. Wie in Abbildung 2 dargestellt, kann ein Analyst beispielsweise die in Mandiant Advantage Threat Intelligence verfügbaren Informationen über die unter der Kennung „UNC215“ registrierte Hackergruppe anzeigen. So erfährt er nicht nur, dass diese Angreifer von China aus agieren und vor allem an Spionage interessiert sind, sondern kann sich außerdem ein Bild von den besonders betroffenen Branchen und Regionen machen.

Erste Schritte und weitere Informationen

Mandiant Breach Analytics for Google Cloud Chronicle hilft Sicherheitsexperten dabei, Hackeraktivitäten auf ihren Systemen aufzuspüren, Warnmeldungen zu konsolidieren und Untersuchungsprozesse zu straffen. Die Lösung sucht nach bekannten Bedrohungsindikatoren und nutzt dann ausgeklügelte datenwissenschaftliche Verfahren und Kontextinformationen, um die Relevanz und Dringlichkeit jedes Treffers zu ermitteln. Als Grundlage hierfür dienen die Sicherheits- und Ereignisdaten diverser IT-Systeme, die schnell und kosteneffizient in nützliche, praxisrelevante Erkenntnisse verwandelt werden. Auf diese Weise versetzt Breach Analytics moderne Unternehmen in die Lage, fundierte Entscheidungen über die Einleitung von Gegenmaßnahmen zu treffen und Umsatzeinbußen und Imageschäden infolge von akuten Sicherheitsverletzungen zu vermeiden.

Wenn Sie sich mit eigenen Augen von den Vorteilen unserer Lösung überzeugen möchten, sollten Sie noch heute eine kostenlose Demo anfordern. Mandiant Breach Analytics for Google Cloud Chronicle ist für Kunden mit Chronicle Security Operations ohne Serverinstallation oder komplexe Implementierungsprozesse verfügbar. Das Modul erfasst Ereignisdaten der in Ihrem Unternehmen vorhandenen Systeme und erfordert dabei weder eine Anpassung der Arbeitsumgebungen noch Konfigurationsänderungen.

Als Kunde profitieren Sie von effektiven datenwissenschaftlichen Modellen, die Ihrem Team die Untersuchung und Einstufung eingehender Warnmeldungen erleichtern, die Zahl der Fehlalarme reduzieren und Ihren Analysten mehr Zeit für die Untersuchung der wirklich wichtigen Vorfälle verschaffen.

Bedenken Sie dabei stets, dass die meisten Unternehmen – unabhängig von ihrer Größe – über kurz oder lang zum Ziel eines Cyberangriffs werden. Daher erweist es sich als nicht zu unterschätzender Vorteil, dass Mandiant Breach Analytics for Google Cloud Chronicle die Identifizierung akuter Bedrohungen, die Senkung der Verweildauer und die Minimierung der Folgen einer Sicherheitsverletzung unterstützt.

Weitere Informationen erhalten Sie, wenn Sie unsere Website zu Mandiant Breach Analytics for Google Cloud Chronicle besuchen oder sich für eine Demo von Breach Analytics anmelden. Zusätzliche Details zur Sicherheitssuite Chronicle finden sich unter chronicle.security.