Ein Profil der Hackergruppe APT42: hinterhältige Akteure und heikle Angriffe

Heute veröffentlicht Mandiant einen umfassenden Bericht über APT42, eine vom iranischen Staat gesponserte, mit Cyberspionage beauftragte Hackergruppe, die sich in erster Linie mit der Erfassung von Daten und Überwachung von strategisch wichtigen Einzelpersonen und Unternehmen befasst. Wir vermuten, dass die Gruppe im Auftrag der IRGC-IO (Islamic Revolutionary Guard Corps Intelligence Organization) handelt. Diese Einschätzung basiert darauf, dass die anvisierten Opfer in das übliche Auftrags- und Prioritätenschema des militärischen Nachrichtendienstes passen.

Der vollständige Bericht deckt die Aktivitäten der Gruppe zwischen 2015 und heute, ihre Taktiken, Techniken und Prozesse (TTPs), Zielgruppenmuster sowie Details der historischen Verbindungen zu APT35 auf. Die Erkenntnisse zu APT42 überlappen sich zum Teil mit den öffentlich verfügbaren Informationen zu TA453 (Proofpoint), Yellow Garuda (PwC), ITG18 (IBM X-Force), Phosphorus (Microsoft) und Charming Kitten (ClearSky und CERTFA).

Im vollständigen Bericht und in unserem Podcast erfahren Sie viele weitere interessante Informationen über APT42.

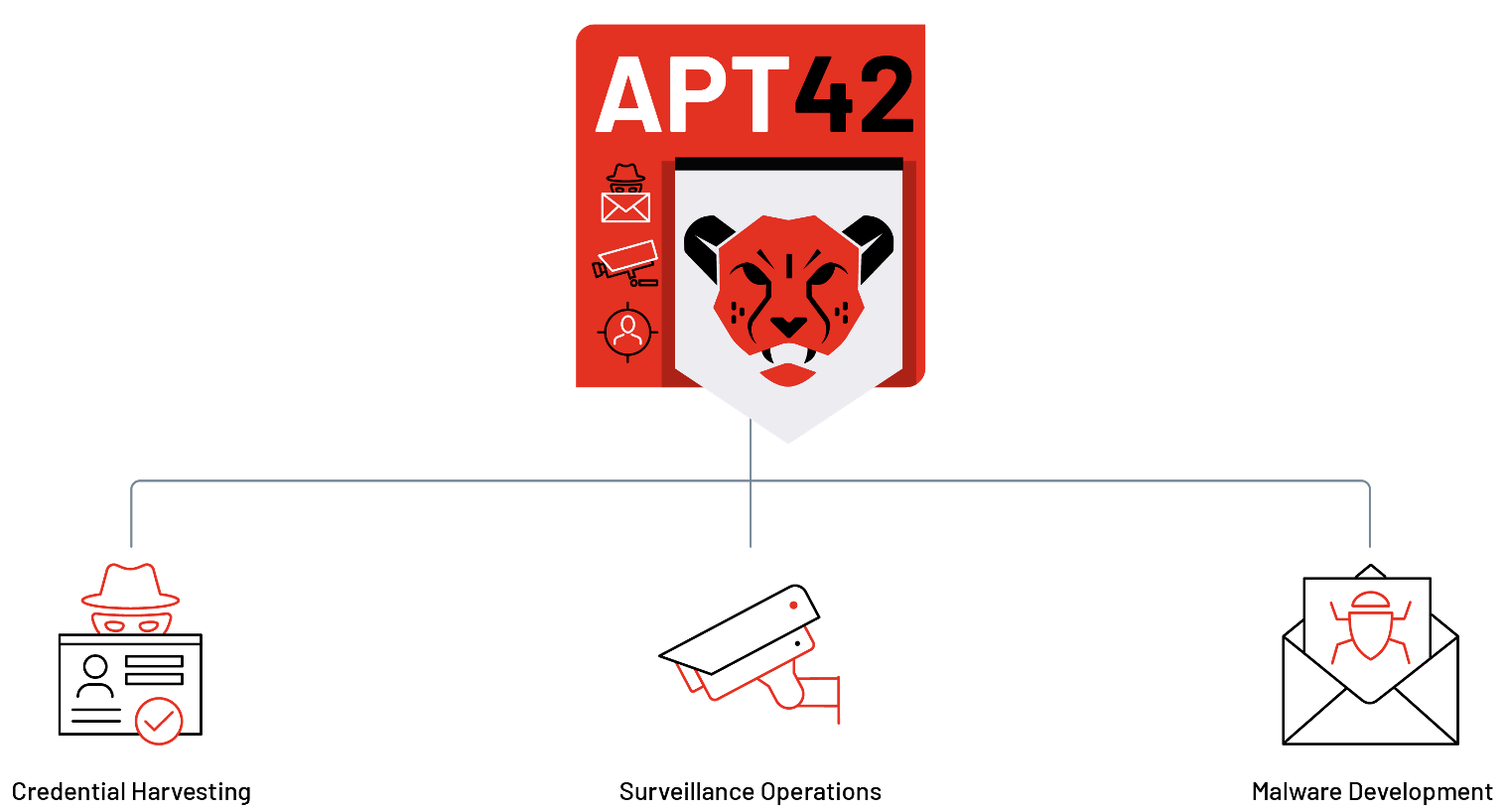

Die TTP von APT42

APT42 bedient sich extrem gezielter Spear-Phishing und Social-Engineering-Techniken, die darauf basieren, Vertrauen beim Opfer aufzubauen, um dann Zugang zu dessen privaten oder geschäftlichen E-Mail-Konto zu erhalten oder Android-basierte Malware auf einem Mobilgerät zu installieren. Darüber hinaus nutzt APT42 hin und wieder Windows-spezifische Malware für den Diebstahl von Anmeldedaten und zu Überwachungszwecken.

Die Methoden von APT42 lassen sich grob in drei Kategorien unterteilen:

- Ausspähen von Zugangsdaten: APT42 nimmt regelmäßig geschäftliche und private E-Mail-Konten ins Visier, und zwar über sehr gezielte Spear-Phishing-Kampagnen, die konkret darauf abzielen, sich das Vertrauen des Opfers zu erschleichen, um dann dessen Anmeldedaten zu stehlen. Mandiant liegen zudem Hinweise darauf vor, dass die Gruppe über das Ausspähen von Zugangsdaten Codes für die Multi-Faktor-Authentifizierung erfasst, um Authentifizierungsmaßnahmen zu umgehen, und dass sie sich mithilfe gestohlener Anmeldedaten Zugang zu den Netzwerken, Geräten und Konten des Arbeitgebers, der Kollegen und der Familienangehörigen des ursprünglichen Opfers verschafft.

- Überwachung: Seit mindestens Ende 2015 werden Teile der Infrastruktur von APT42 als Command-and-Control-Server für Android-spezifische Malware verwendet, die darauf ausgelegt ist, Aufenthaltsorte nachzuverfolgen, Kommunikation zu überwachen und im Allgemeinen die Aktivitäten von Personen zu beobachten, für die sich die iranische Regierung interessiert – darunter im Iran ansässige Aktivisten und Dissidenten.

- Implementierung von Malware: APT42 verlässt sich zwar eher auf die Ausspähung von Zugangsdaten als auf Festplattenaktivitäten, nutzt aber auch verschiedene Backdoor-Programme und andere Schadsoftware für Angriffe. Es ist davon auszugehen, dass die Gruppe diese Tools einsetzt, wenn das eigentliche Ziel einer Attacke über den Diebstahl von Zugangsdaten hinausgeht.

Mandiant hat seit Anfang 2015 mehr als 30 gezielte Angriffe durch APT42 in diesen Kategorien beobachtet. Dem hohen Tempo nach zu urteilen, mit dem APT42 vorgeht, ist die Hackergruppe mit ziemlicher Sicherheit insgesamt für wesentlich mehr Angriffe verantwortlich. Das lässt sich auch aus den umfassenden Open-Source-Branchenberichten über Aktivitätencluster ableiten, die wahrscheinlich mit APT42 in Verbindung stehen. Die Tatsache, dass nicht alle Angriffe bekannt sind, liegt unter anderem daran, dass die Gruppe private E-Mail-Konten infiltriert und zum Teil im eigenen Land agiert.

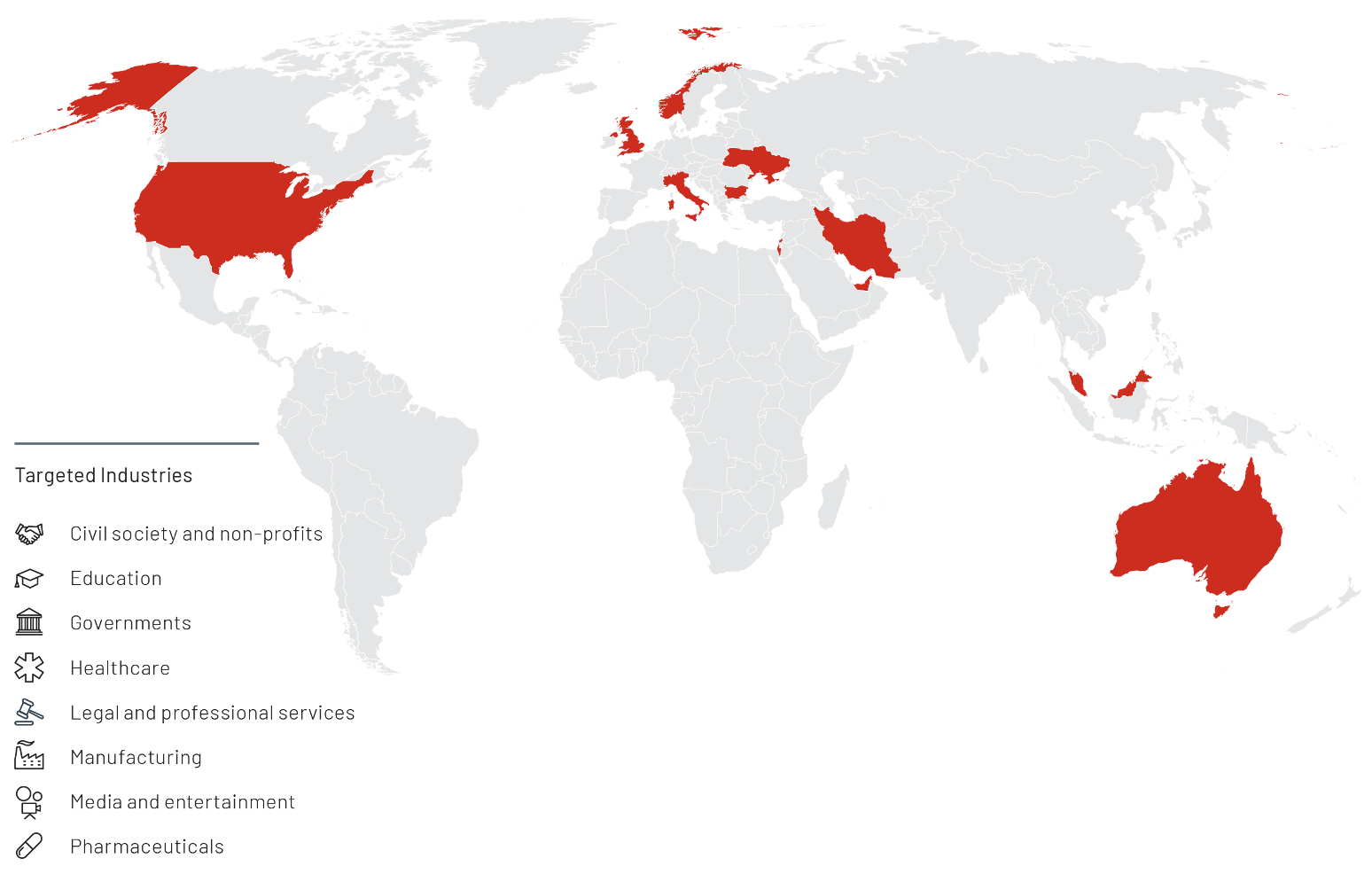

APT42-spezifische Zielgruppenmuster

Die Zielgruppenmuster der APT42-Aktivitäten, von denen sich ein Großteil auf den Nahen Osten konzentriert, ähneln denen anderer iranischer Cyberspionagegruppen. Im Gegensatz zu anderen, mit IRGC in Verbindung stehenden Hackern, die hauptsächlich für die Verteidigungsindustrie tätige Rüstungsunternehmen angreifen oder sich auf die großflächige Erfassung personenbezogener Daten konzentrieren, richtet APT42 seine Aktivitäten in erster Linie gegen Unternehmen und Einzelpersonen, die als Gegner oder als Feinde des Regimes gelten. Dabei konzentriert sich die Gruppe vor allem darauf, Zugang zu privaten Konten und Mobilgeräten zu erhalten. Die Gruppe hat bislang konsistent westliche Think-Tanks, Forscher, Journalisten, aktive westliche Regierungsbeamte, ehemalige iranische Regierungsbeamte und Mitglieder der Diaspora im Ausland angegriffen.

Einige der Aktivitäten von APT42 deuten darauf hin, dass die Gruppe ihre operative Ausrichtung an die Prioritäten des iranischen Staates anpasst, wenn sich diese ändern. So griff APT42 beispielsweise zu Beginn der COVID-19-Pandemie im März 2020 gezielt die Pharmaindustrie und vor einer iranischen Präsidentenwahl im Ausland ansässige Oppositionsgruppen an. Das deutet darauf hin, dass die iranische Regierung darauf vertraut, dass die Gruppe schnell auf geopolitische Änderungen reagiert und ihre Aktivitäten flexibel anpasst, um sich Zielen zuzuwenden, die für Teheran von Interesse sind.

Potenzielle Verbindungen zwischen APT42 und Ransomware-Aktivitäten

Mandiant nimmt Bezug auf Open-Source-Berichte von Microsoft, die auf eine angebliche Verbindung zwischen Clustern von Angriffsaktivitäten hinweisen, die im Großen und Ganzen sowohl zu APT42 als auch zu UNC2448 passen, einer Hackergruppe, deren Interessen sich mit denen des Iran überschneiden und die für umfassende Suchen nach verschiedenen Sicherheitslücken, den Einsatz des Tools „Fast Reverse Proxy“ und Ransomware-Aktivitäten mit BitLocker bekannt ist. Allerdings konnte Mandiant keine technischen Überschneidungen zwischen APT42 und UNC2448 beobachten.

- Im November 2021 berichtete Microsoft von weltweiten Angriffen auf Fortinet FortiOS SSL-VPN-Server und nicht gepatchte On-Premises-Exchange-Server durch Phosphorus, mit der Absicht, Ransomware wie BitLocker in anfälligen Netzwerken zu implementieren. Das passt zu Aktivitäten, die wir UNC2448 zuordnen. Frühere Berichte zu Phosphorus fallen im Großen und Ganzen mit den Aktivitäten zum Ausspähen von Zugangsdaten und den Spear-Phishing-Aktivitäten von APT42 zusammen.

Zwar konnte Mandiant keine technischen Überschneidungen zwischen APT42 und UNC2448 beobachten, aber es wird vermutet, dass UNC2448 ebenfalls Verbindungen zur IRGC-IO hat. Wir gehen mit mäßiger Sicherheit davon aus, dass UNC2448 und das Telegram-Profil „Revengers“ von mindestens zwei iranischen Scheinfirmen betrieben werden: Najee Technology und Afkar System. Diese Einschätzung basiert auf Open-Source-Daten und operativen Fehlern der Akteure. In öffentlichen Verbreitungskampagnen des Telegram-Accounts „Lab Dookhtegan“ wird behauptet, dass diese Unternehmen für die mit UNC2448 in Verbindung gebrachten Angriffsaktivitäten verantwortlich sind und im Auftrag der IRGC-IO handeln.

- Mandiant hat Verbindungen zwischen UNC2448, dem Nutzerprofil „Revengers“, dem Unternehmen Afkar System, bei dem es sich wahrscheinlich um eine Scheinfirma handelt, und einer Person namens Ahmad Khatibi festgestellt.

- Zwischen Februar und September 2021 hatte das Nutzerprofil „Revengers“ über seinen Telegram-Kanal Daten und Zugang zu meist israelischen Unternehmen zum Verkauf angeboten.

- Infrastrukturüberschneidungen, die wahrscheinlich durch menschliche Fehler zustande kamen, weisen darauf hin, dass UNC2448 Verbindungen zu einer zweiten Scheinfirma hat: Najee Technology.

- In öffentlichen Telegram-Beiträgen von Lab Dookhtegan vom Juli 2022 wird behauptet, dass es sich bei Afkar System und Najee Technology um Scheinfirmen handelt, die im Auftrag des Nachrichtendienstes der IRGC Cyberaktivitäten durchführen.

Ausblick

Die Aktivitäten von APT42 stellen eine Bedrohung für außenpolitische Beamte, Kommentatoren und Journalisten dar, insbesondere für diejenigen in den USA, in Großbritannien und in Israel, die an Projekten mit Bezug zum Iran arbeiten. Darüber hinaus verdeutlichen die Überwachungsaktivitäten der Gruppe das persönliche Risiko für Einzelpersonen, die im Visier von APT42 stehen. Dazu gehören iranische Doppelstaatsbürger, ehemalige Regierungsbeamte und Dissidenten – sowohl im Iran ansässige als auch diejenigen, die das Land bereits verlassen haben, oft aus Angst um ihre persönliche Sicherheit.

Aufgrund der langjährigen Aktivitätsmuster und der Tatsache, dass die Gruppe trotz der Beseitigung ihrer Infrastrukturen und der Medienaufmerksamkeit in Bezug auf begangene Fehler nach wie vor aktiv ist, gehen wir nicht davon aus, dass sich ihre Taktiken und Zielsetzungen grundlegend ändern werden. Allerdings hat ATP42 gezeigt, dass sie ihre operative Zielsetzung umgehend ändern und anpassen kann, wenn sich die Prioritäten der iranischen Regierung aufgrund dynamischer interner und geopolitischer Umstände verschieben. Wir gehen mit hoher Sicherheit davon aus, dass APT42 auch in Zukunft Cyberspionage- und Überwachungsaktivitäten ausführen wird, die sich an den wandelnden Datenerfassungsanforderungen des Iran ausrichten.

Weitere Informationen erhalten Sie im vollständigen Bericht über APT42 und im Podcast The Defender's Advantage.